seo关键词优化软件app搜索引擎优化的核心是

目录

- 演示案例:

- 简易SQL注入代码段分析挖掘思路

- QQ业务图标点亮系统挖掘-数据库监控追踪

- 74CMS人才招聘系统挖掘-2次注入应用功能(自带转义)

- 苹果CMS影视建站系统挖掘-数据库监控追踪(自带过滤)

- 技巧分析:

- 总结:

demo段指的是代码段,先简要的分析一下漏洞的产生原理

完整源码,完整的一套程序

框架源码,指的是框架上面的问题,有框架和没框架的两个源码结构是完全不同的

每个漏洞挖掘的方法有少许的差异,主要是由于漏洞的原理和产生决定

程序有什么漏洞,我们就挖什么漏洞,针对性的找漏洞,找上传、找注入

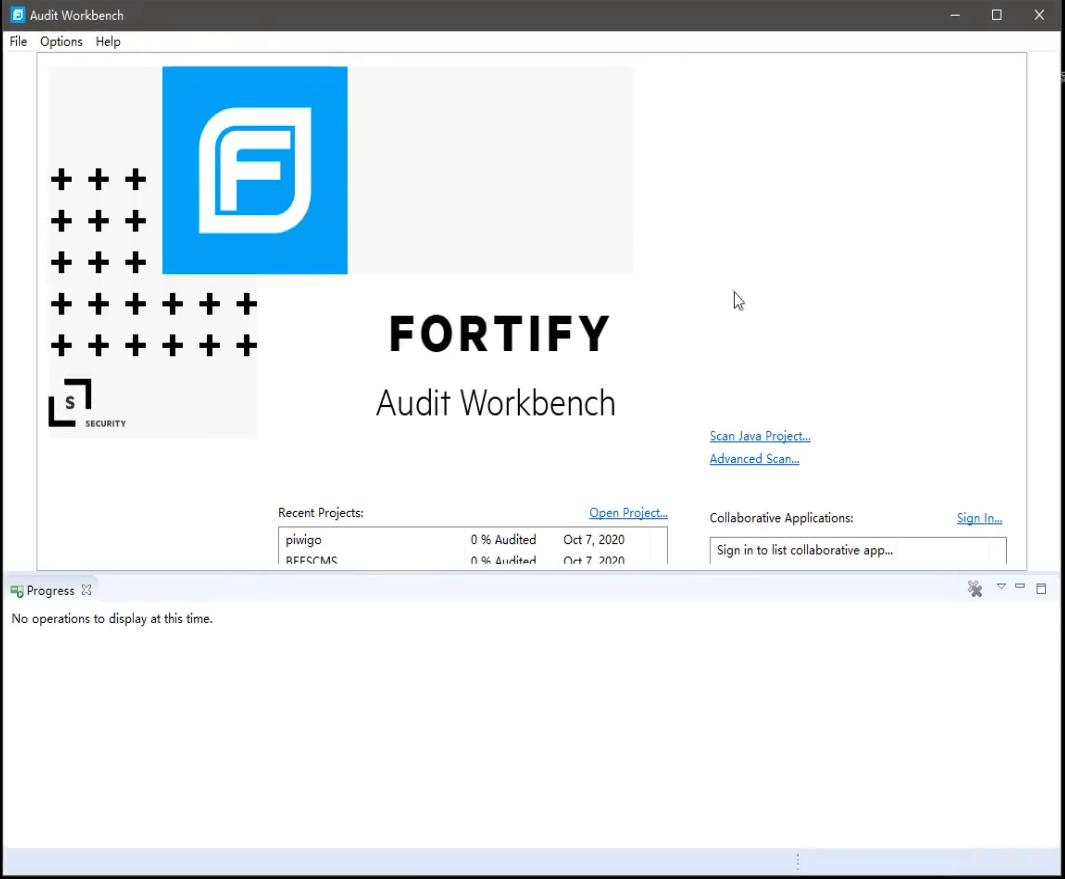

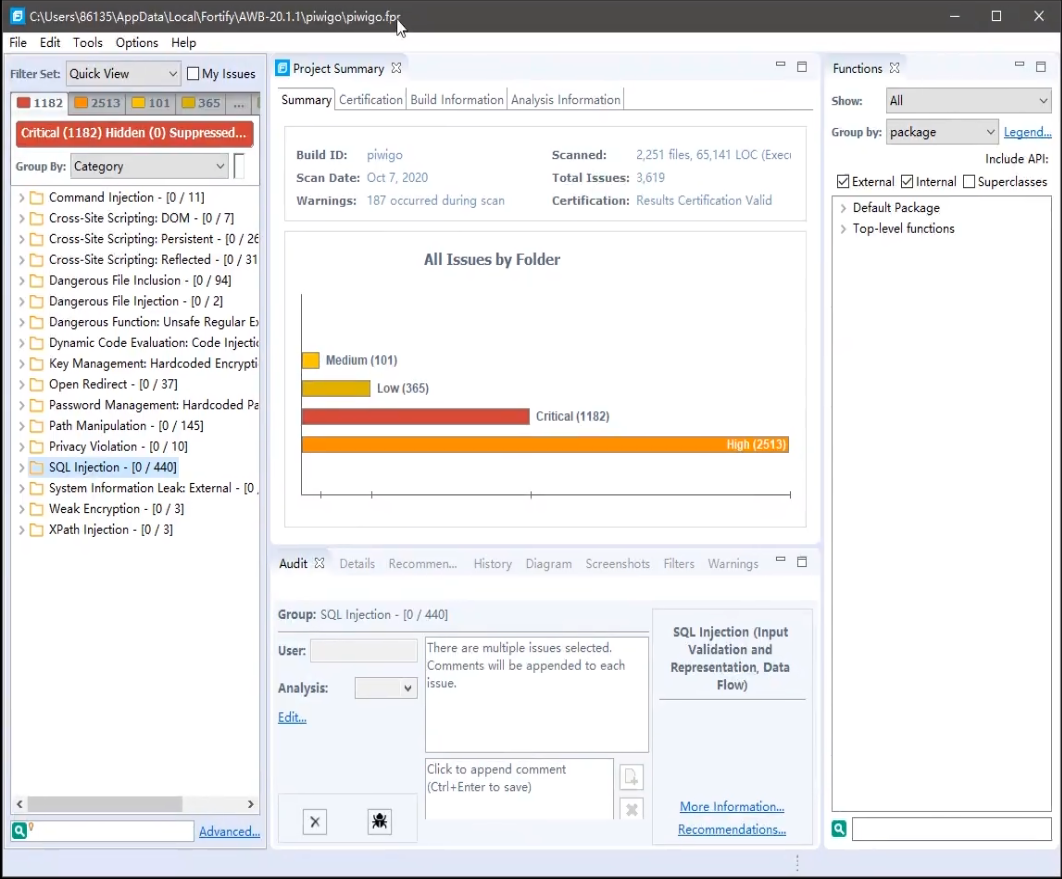

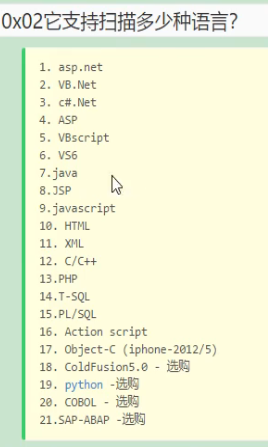

我们手里有很多源码,一个一个源码分析是很麻烦的,我们可以借助工具,帮我们自动扫描探针,我们推荐使用Fortify、Seay系统

它会自动对源码进行分析,然后生成简要的报告,这些是它发现可能存在的安全问题,这个工具支持各种语言

选择一个源码,对文件进行编译,然后给出一个相应的测试报告

我们一般挖的话,思路就是不可能直接拿到源代码就上去看了,一个源代码拿到手上,我们要先去分析,所以我们先去用工具去批量测试一下,爆出一些可能存在的安全问题,在它的基础上再去看,这样子能节省一些时间

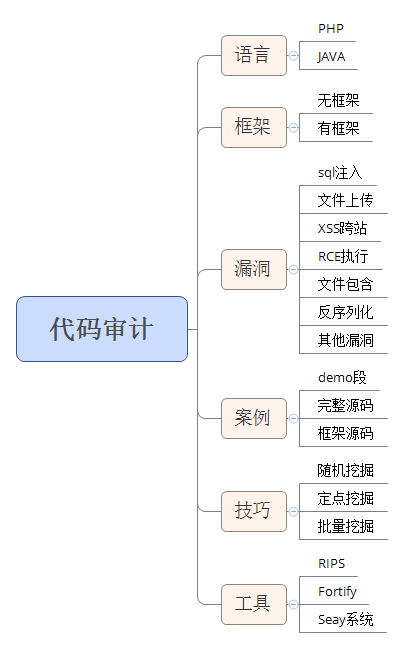

#代码审计教学计划:

审计项目漏洞Demo->审计思路->完整源码框架->验证并利用漏洞

看漏洞产生的报告、代码段,分析一下关于这个漏洞,我们如何挖掘它会好一点,然后再用完整的代码、框架、源码段在进行完整体系验证和利用这个漏洞的挖掘思路

#代码审计教学内容:

PHP,JAVA网站应用,引入框架类开发源码,相关审计工具及插件使用

#代码审计必备知识点:

环境安装搭建使用,相关工具插件安装使用,掌握前期各种漏洞原理及利用

在PHP里面会涉及到断点调式,就是分析代码的时候要看一下当前页面和代码在那个地方执行,下一步在干嘛干嘛,这些东西全部需要配置

#代码审计开始前准备:

审计目标的程序名,版本,当前环境 (系统,中间件,脚本语言等信息),各种插件等

程序的语言版本、语言的类型和你的环境,可能造成有些漏洞在利用或验证的时候有些问题

SQL注入里面有魔术引号,这个可以在PHP配置里面开启和关闭得到,假设这个网站自身没有启用魔术引号过滤的,那我自己搭的环境有这个过滤,即使它有漏洞你在测试验证的时候,可能会出现误报,但是这个误报并不是代码之间的过滤,而是环境自己的配置导致的过滤,所以我们需要知道目标网站的信息

#代码审计挖掘漏洞根本:

可控变量及特定函数,不存在过滤或过滤不严谨,存在绕过导致的安全漏洞

漏洞在利用的时候都需要可控变量,函数的作用将决定是什么漏洞,如果是输出性的函数,输出代码用的、输出变量用的,将会导致跨站漏洞,因为跨站漏洞原理和输出性函数是有关系的

可控变量有了之后,还要看它有没有过滤,过滤的比较安全,那就是没有漏洞,如果说没有过滤、过滤不严谨,也会导致安全漏洞,所以基本上我们在做漏洞分析的时候,大部分都是看它的过滤

过滤不严谨是它没有想到一些多种攻击方式的一些关键字符和一些恶意字符,也可能是函数在使用的时候,函数使用的不好,像CTF比赛经常考到的,两个等于号,三个等于号就是判断这个值是否相等的时候,是有区别的,所以验证判断的时候存在饶过

演示案例:

简易SQL注入代码段分析挖掘思路

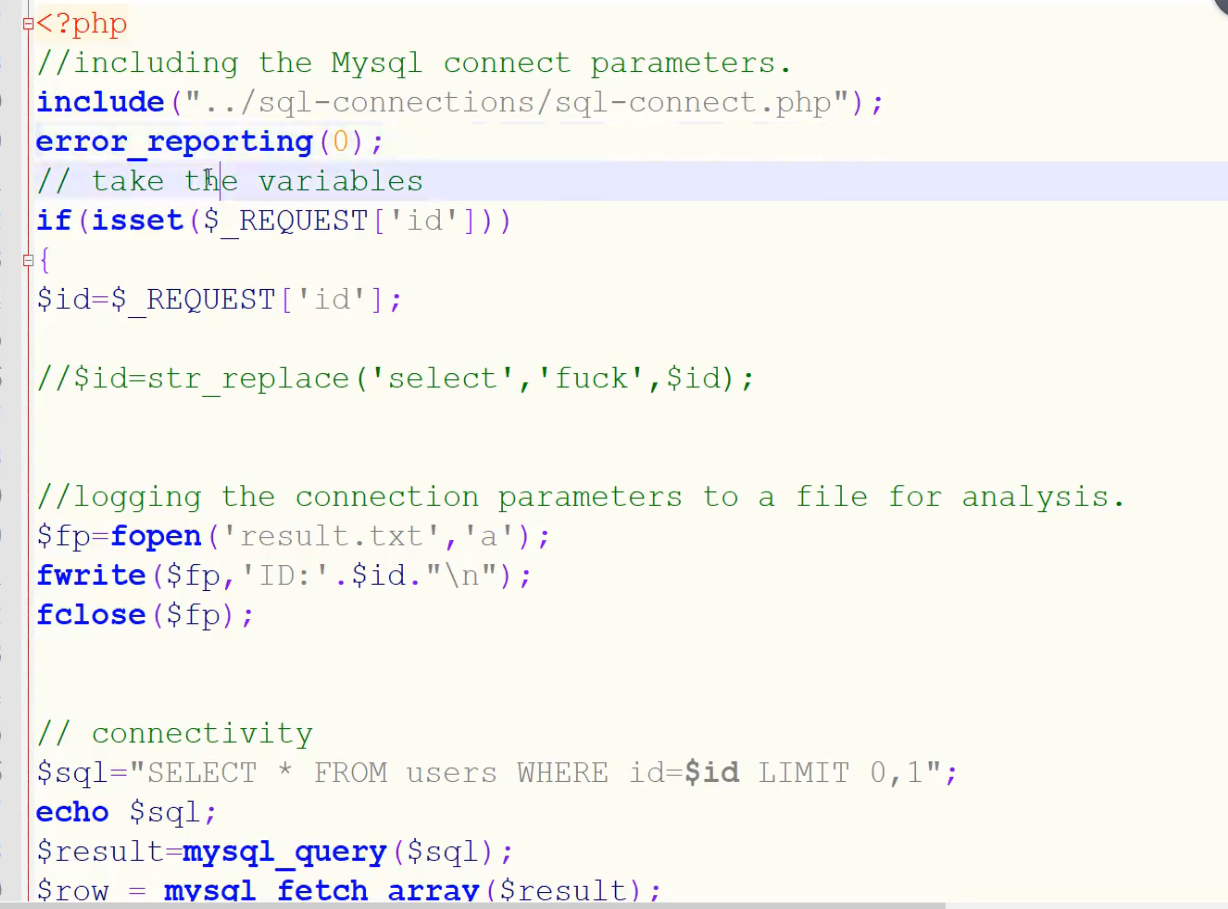

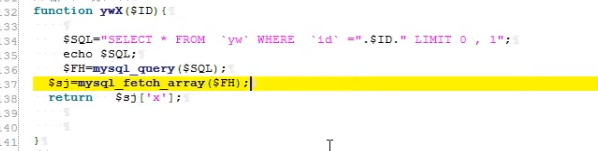

分析一下sqlilabs靶场的sql注入代码

要包含数据库配置文件,才能对数据库进行操作,我们要进行数据库操作,首先要建立连接,就要包含数据库配置文件,后面就是操作数据库的

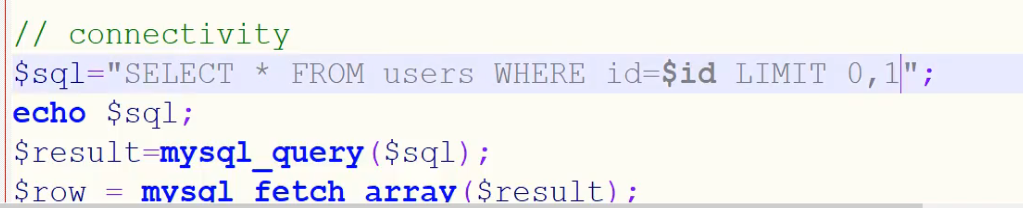

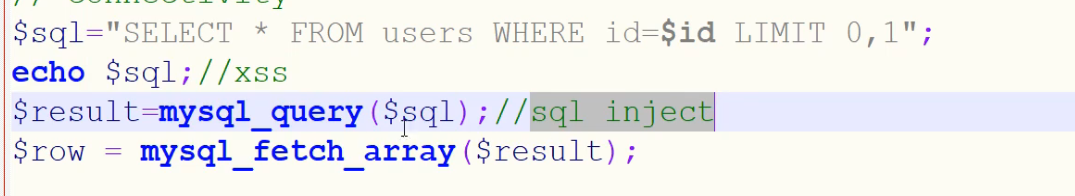

mysql query()数据库执行函数,没有这个函数就没有sql注入漏洞,因为注入漏洞要对数据库进行操作

这段代码同时存在xss和SQL注入漏洞,可控变量和特定函数导致的安全问题

挖掘思路在特定关键字,搜索特定关键字尝试寻找特定漏洞,因为漏洞产生必定会有关键字,因为关键字没有,这个漏洞就不存在

如:搜索echo print 尝试挖掘的就是xss漏洞;搜索$_GET $_POST 尝试挖掘的就是安全漏洞;搜索数据库的操作性函数,就能尝试挖掘它的注入

如:特定关键字 select insert update sql执行语句 == sql注入漏洞

定点挖掘功能点:

如:我要挖掘文件上传,通过网站的浏览,人工肉眼的判断,找到特定的地方,会员中心存在文件上传的操作地址,抓包分析找到源码中的特定文件代码段,进行文件上传代码分析挖掘

拓展:视漏洞而定

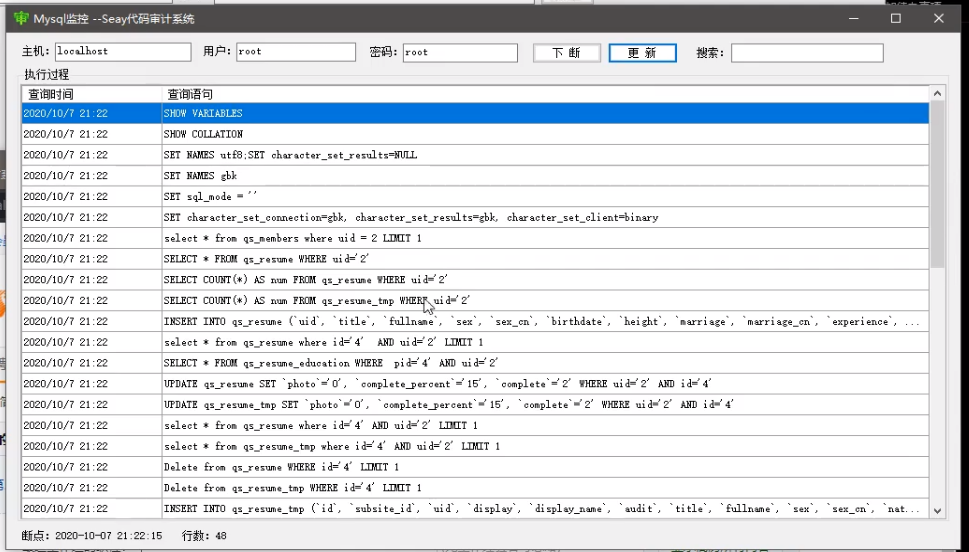

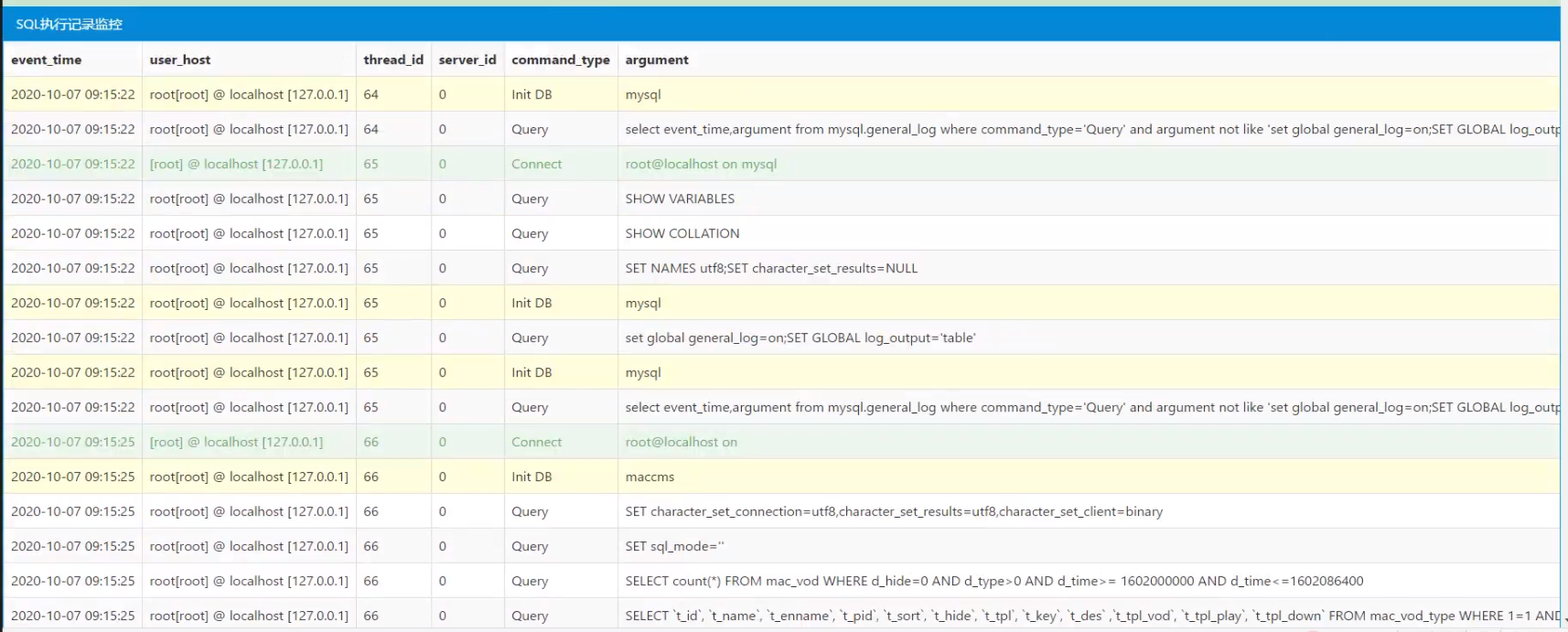

sql注入 数据库监控-监控到当前页面和数据库的交互过程 (SQL执行语句)

发现sql语句里面那些变量可以伪造,那些执行语句里面的值可以进行修改和测试,然后你在找到指定代码段看一下,修改测试的时候,这个代码段有没有进行过滤,发现有没有注入

断点调试: 访问页面对应代码进行断点调试 (执行过程前后顺序,调用文件列表等)

便于你完整了解过程中代码一整个执行下来,你就可以分析到它其中有没有过滤了,其实就是追踪过程

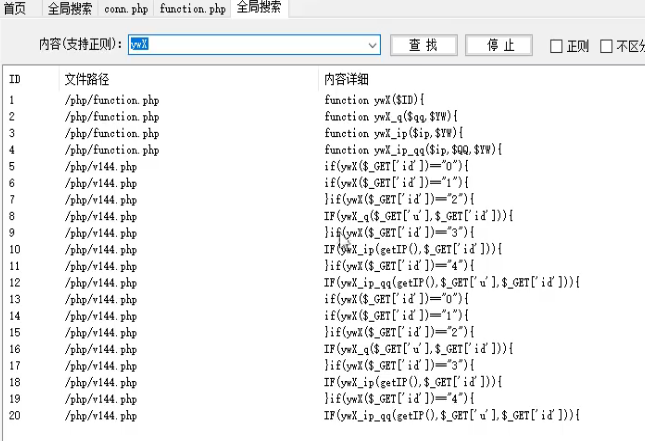

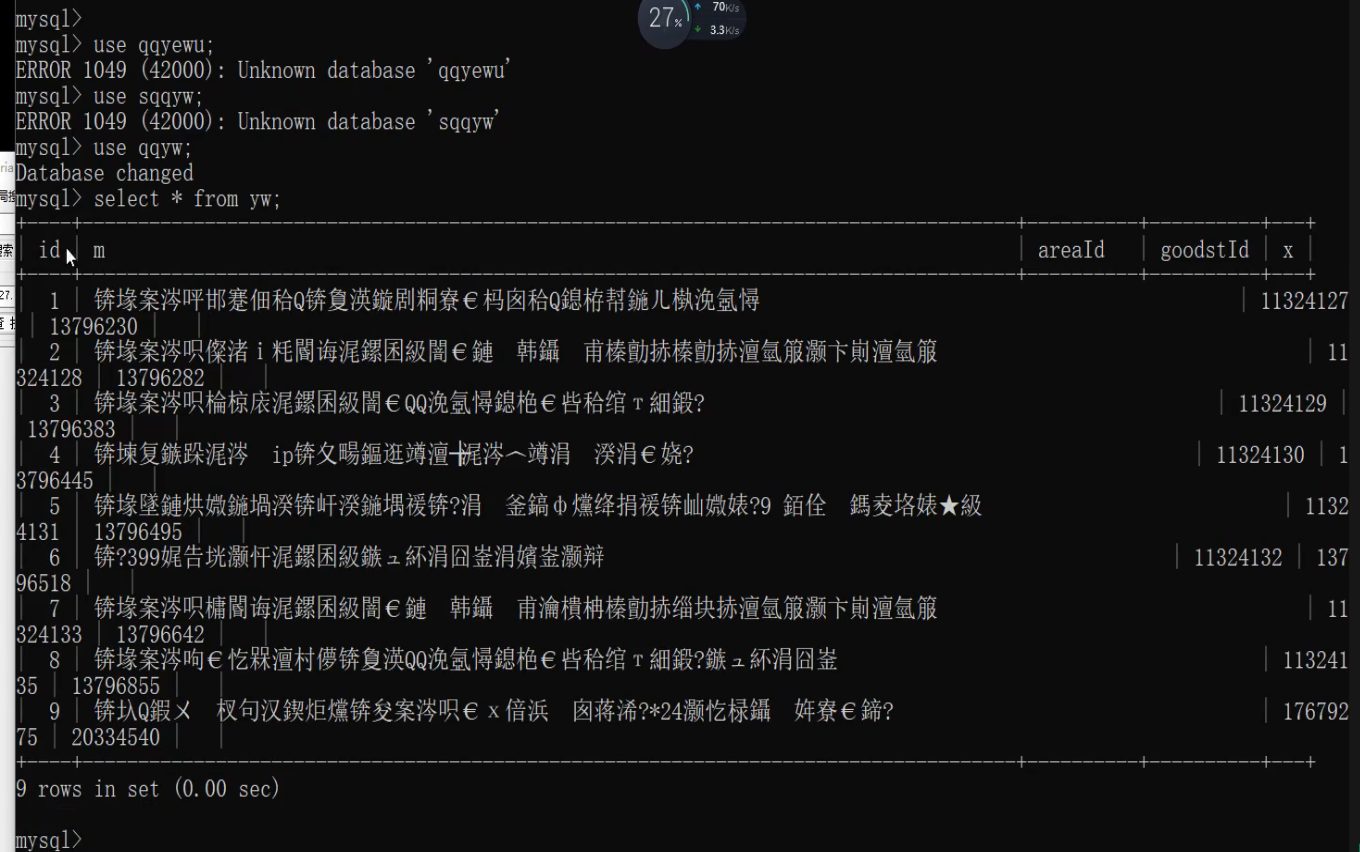

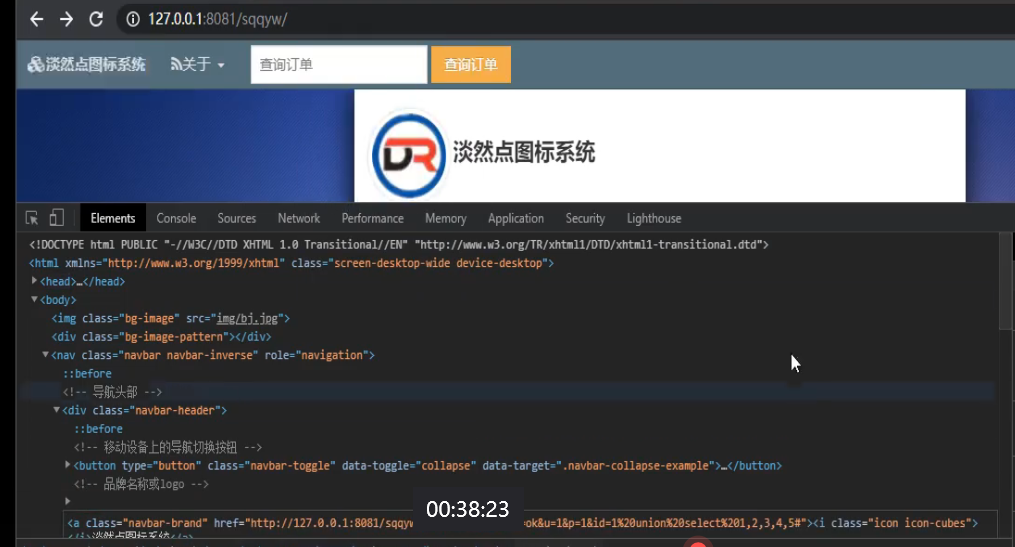

QQ业务图标点亮系统挖掘-数据库监控追踪

加载源码

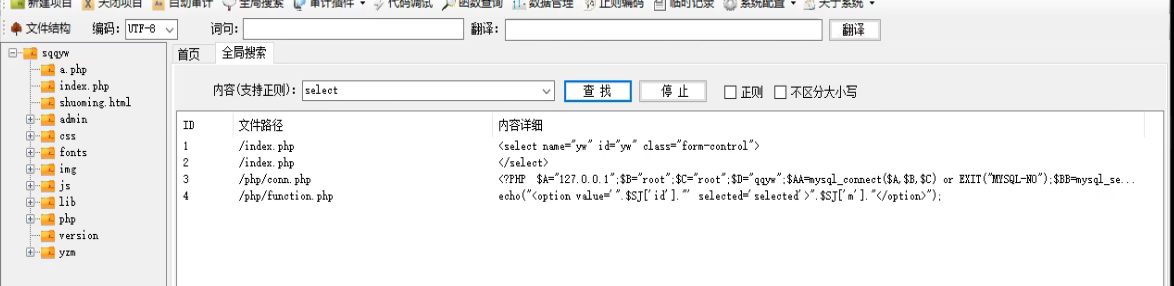

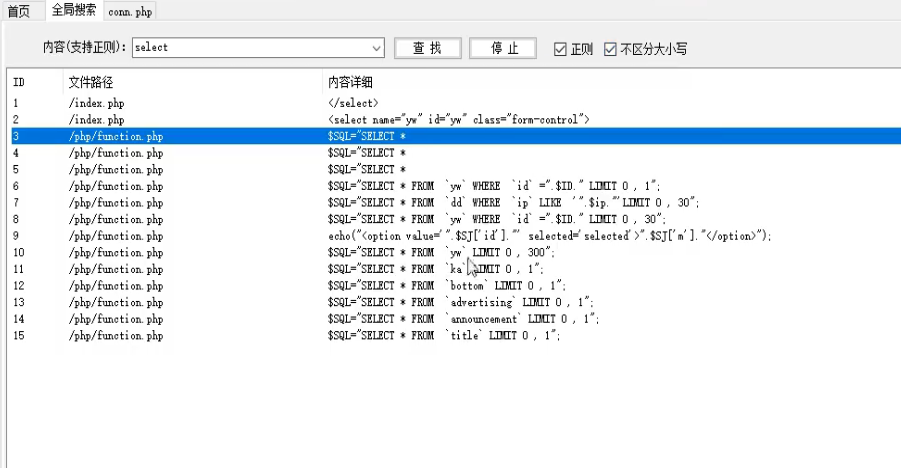

利用关键字进行全局搜索,就是所有代码都载进去,搜索关键字,因为有select,才能说明有语句的查询

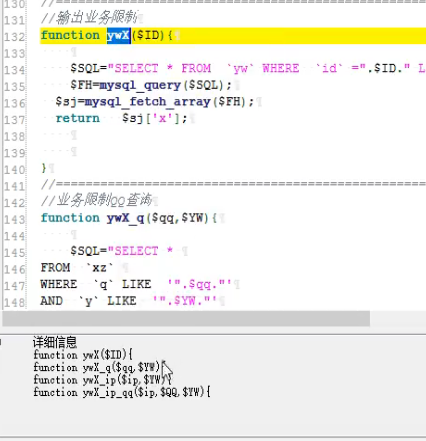

关键字会被封装,其实select被写成一种函数,自定义的类里面去了,直接调用就完事了

在搜索的时候,要把正则和不区分大小写给勾起来

在找的时候,那个有变量就看那个文件,没有变量这个语句就写死了,因为外面要控制变量实现sql语句的自定义

如果出现乱码,换一下GBK,然后重新打开

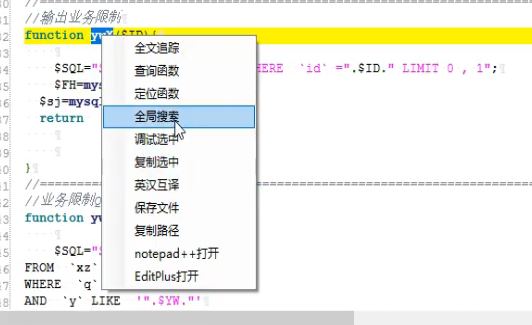

选中函数名,点击全局搜索,在那个代码中有调用这个函数

全文追踪在代码中搜索它在那个地方

判断值等于几,然后给出相应的提示

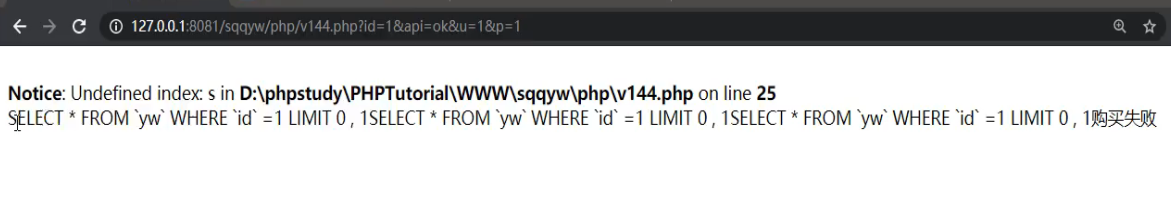

在调用语句的时候,把它调式输出一下,能够更加快捷的看到当前执行的SQL语句

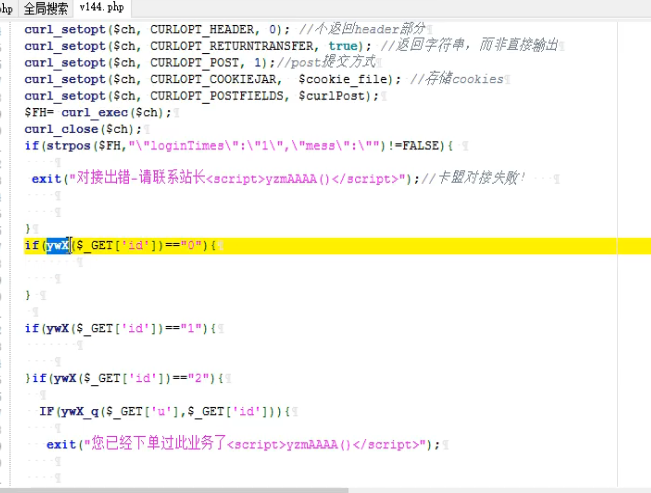

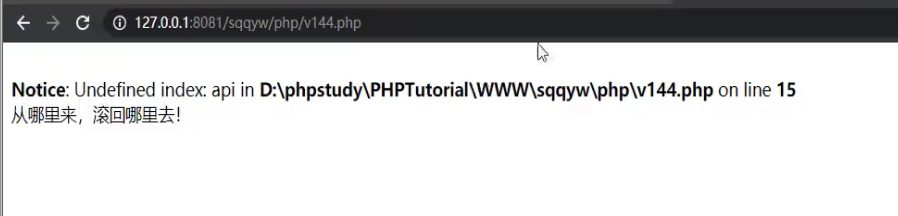

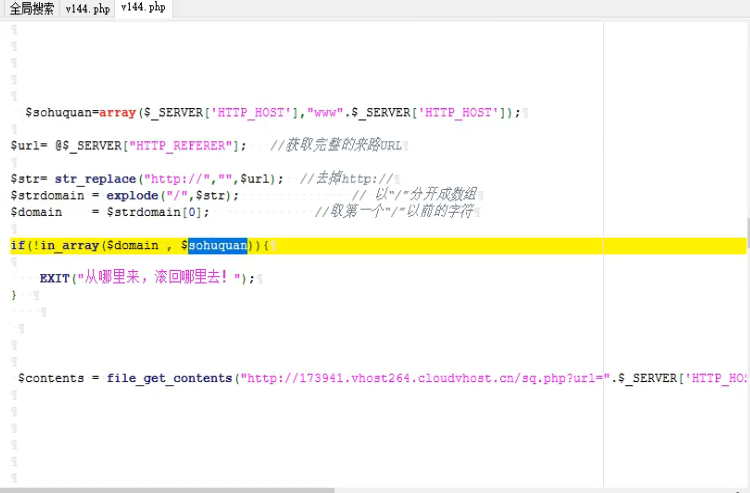

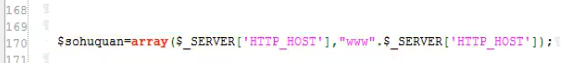

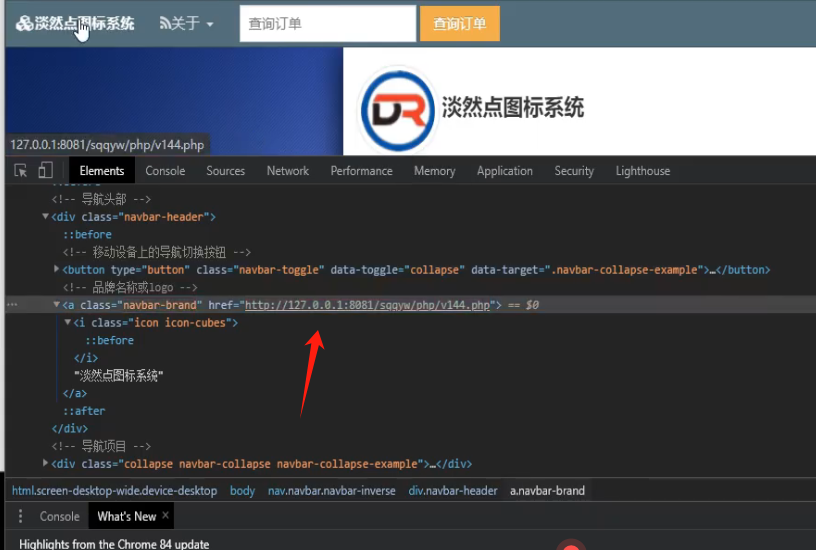

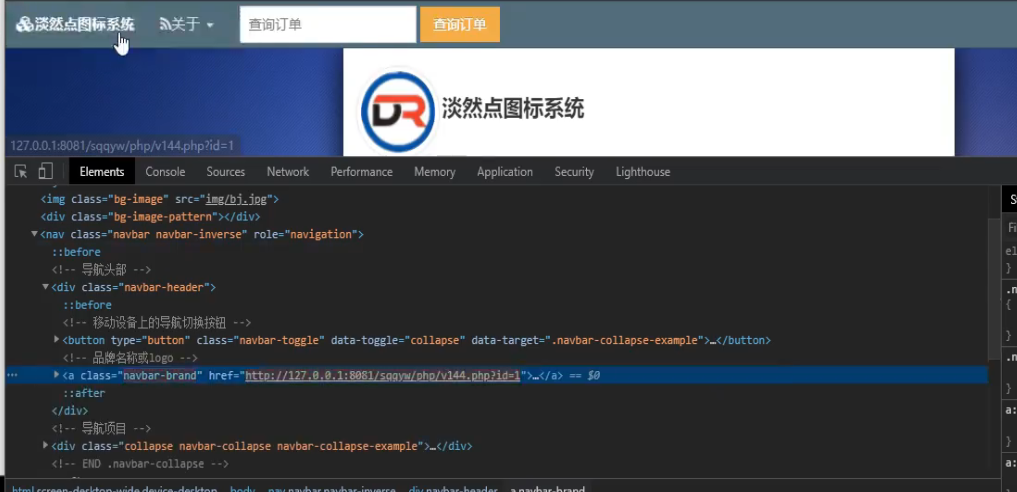

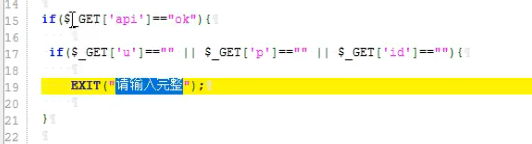

对应调用的文件在v144.php里面,外面访问一下对应的文件

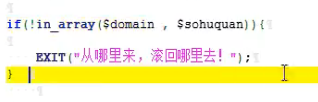

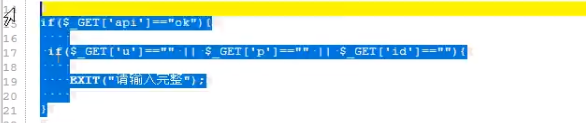

说明没有进入代码段是有个验证的

得到网站的地址

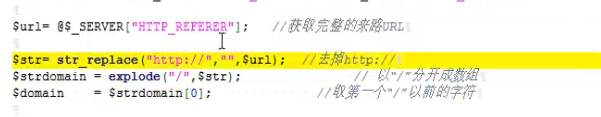

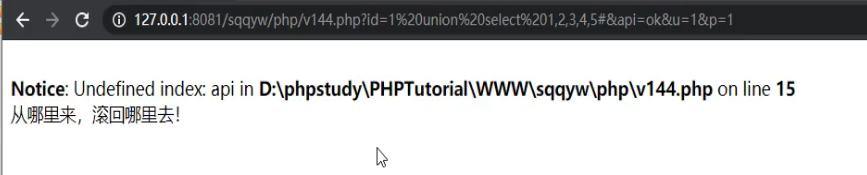

获取来路地址,由于我是直接访问的没有来路地址,所以url为空,最终domain为空

有跟没有对比,显然不存在,外面要让它相等,才能进行刚才注入的判断

我们访问的时候让它有来源,点击有跳转功能的地方,F12修改器href,然后点击跳转

现在就不提示了,因为它的来源是自身来源

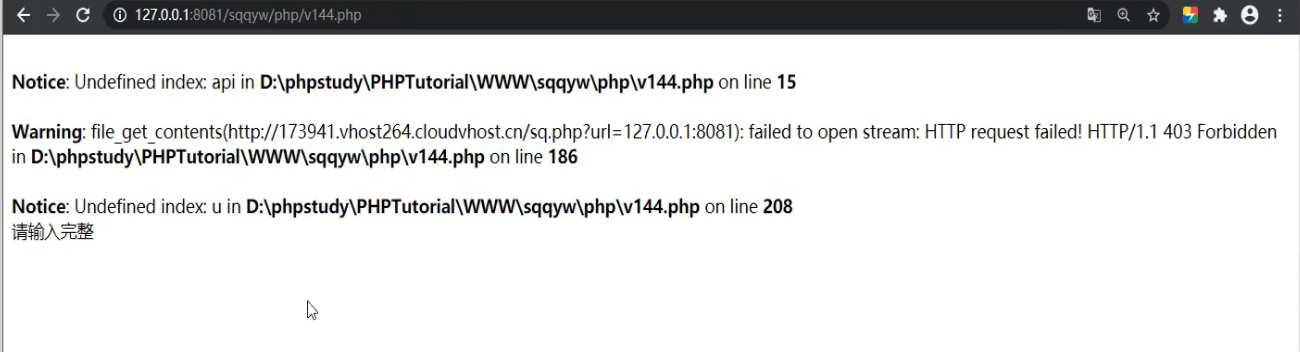

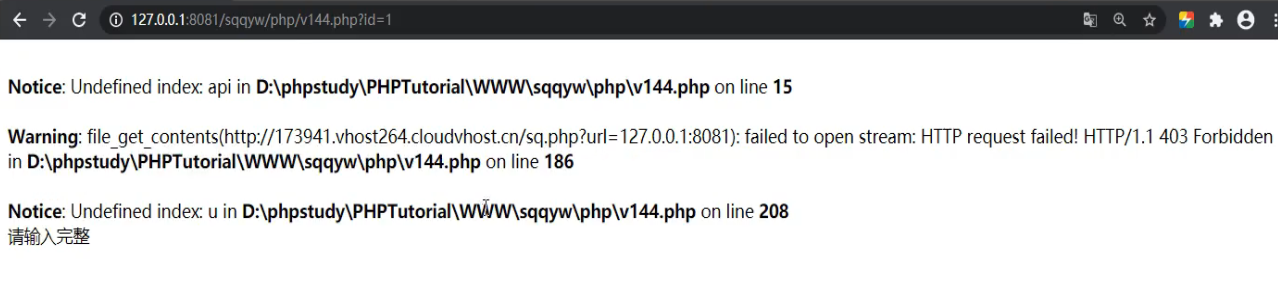

传递id=1,还是按照刚才的方式来

查找一下 “请输入完整”

我们还需要继续满足条件,api=ok&u=1&p=1

id改成2之后

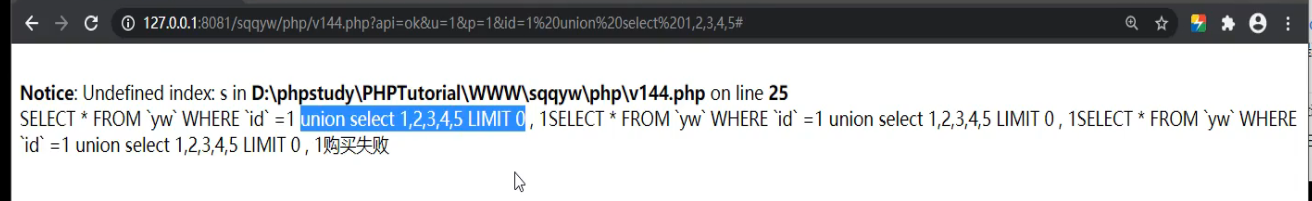

看一下yw有几个列

看一下语句能不能代入进去并且执行,用#号屏蔽掉

重新操作一下

这个时候语句就执行了,说明存在注入点

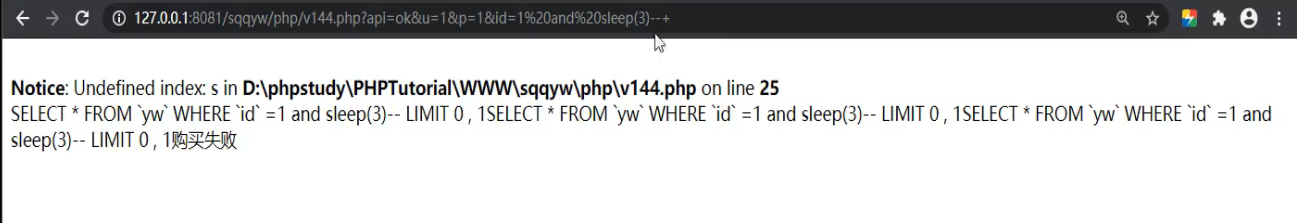

语句被执行了,延迟了3秒,因为被调用了3次,所以延迟了9秒

我们先搜索select,然后找到变量,我们在看函数被谁调用,发现有值传进来控制变量id,访问v144.php,受到了文件名的两个过滤,第一个是检测来源的过滤,第二个是满足这个条件

条件满足之后,变量成功接受,调用这个函数,函数直接拼接语句,没有过滤,这代码属于无过滤的注入点

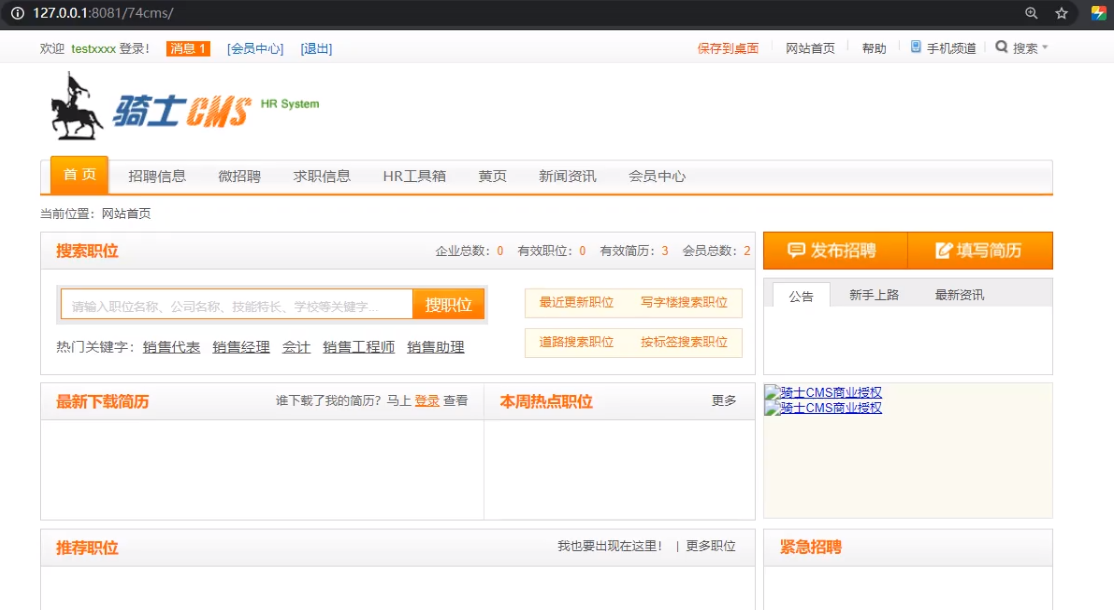

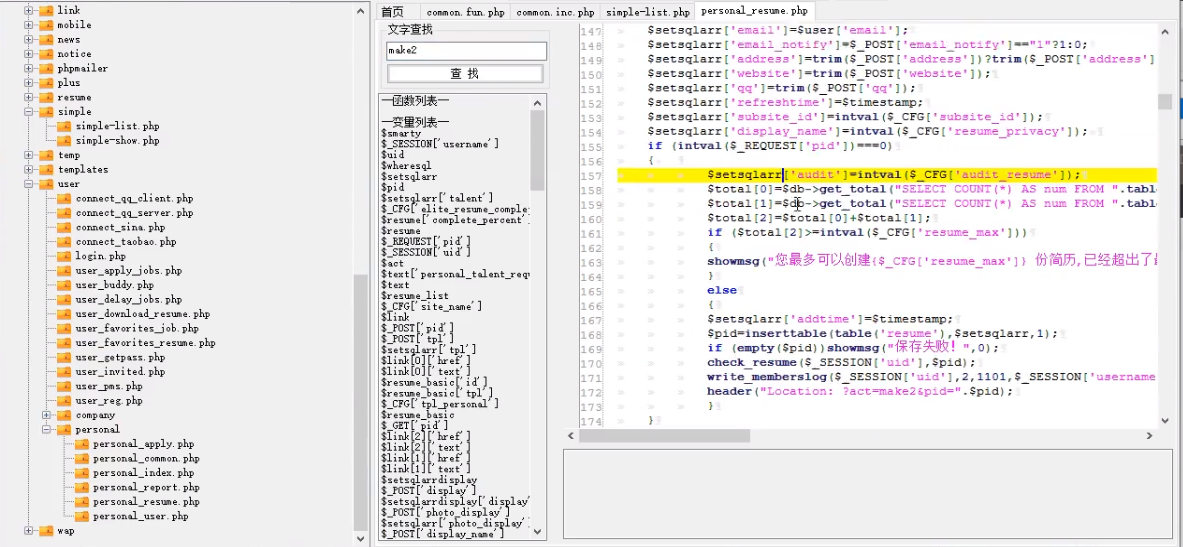

74CMS人才招聘系统挖掘-2次注入应用功能(自带转义)

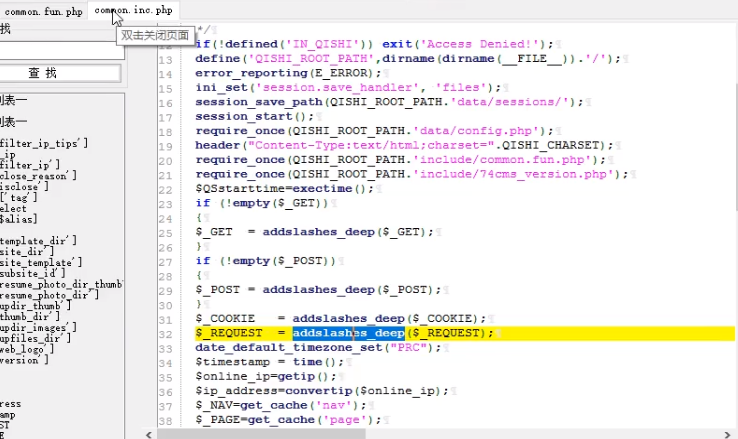

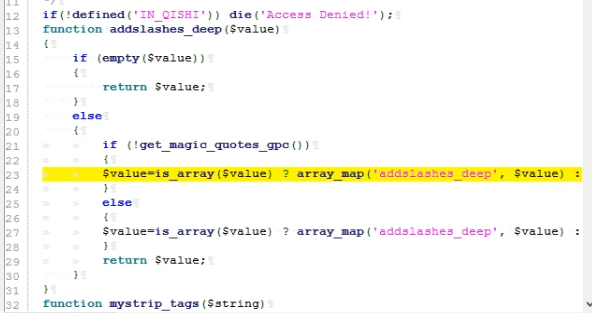

74CMS这个源码是有自带过滤的,这个自带过滤是很多优秀、有一定规模的CMS自带的过滤机制,就是在代码中没有看到有过滤的写法,但是他的配置文件里面已经写进去了,然后他调用一些函数就可以去分析一下你输入的代码中有没有这个代码

一把看他的过滤机制写法是看他的全局配置文件,配置文件的目录结构一般会在网站目录下面,像include这种关键字里面

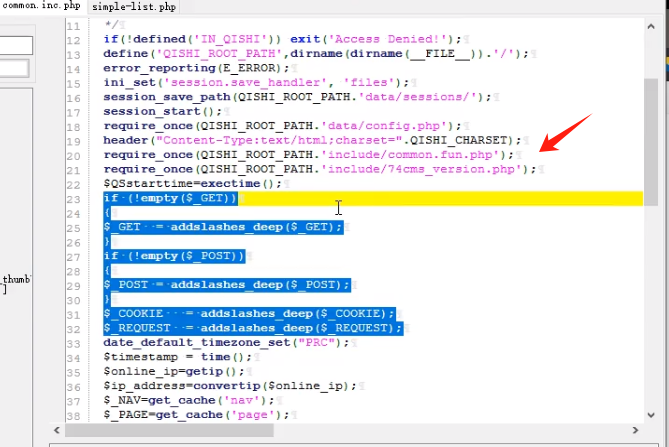

这个就是典型的过滤转移,等同于魔术引号

common.inc.php这里面的代码基本上是全局享用的,文件基本上都调用这个代码,都被执行了一遍

addslashes_deep重新写的定义函数,先看一下你的开关开没开,没有开就利用东西来过滤

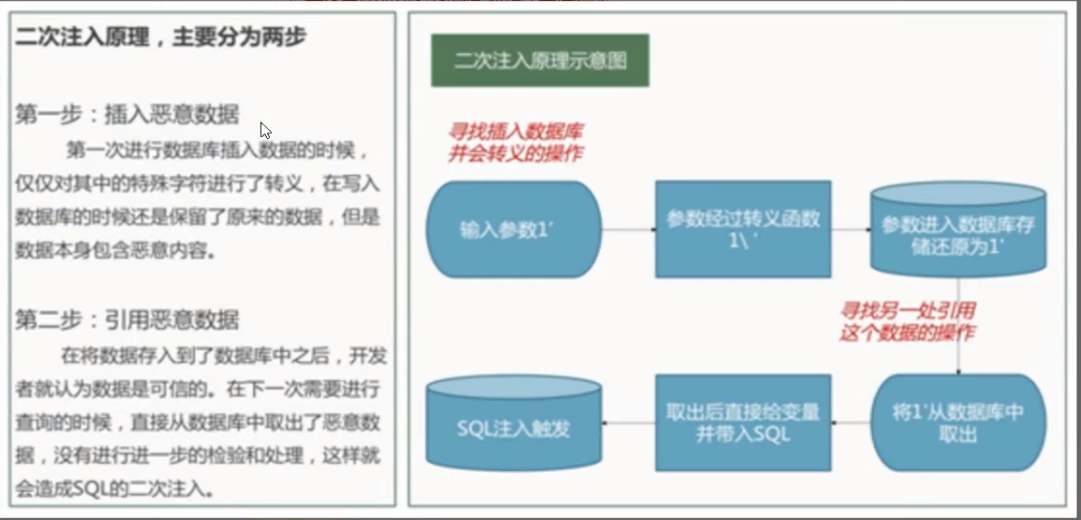

我们可以采用宽字节注入、二次注入绕过魔术引号的机制

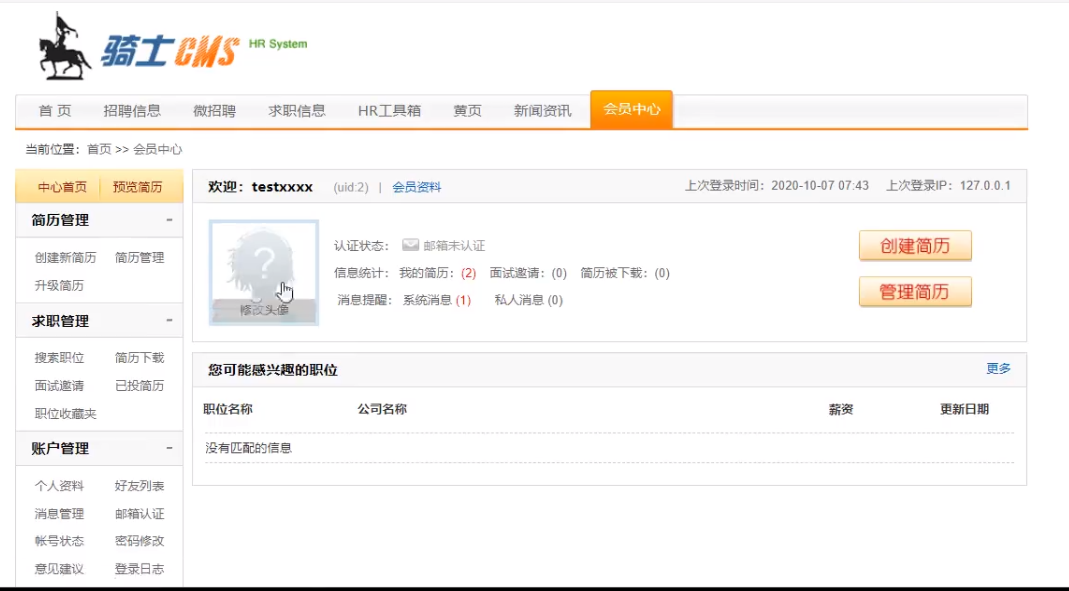

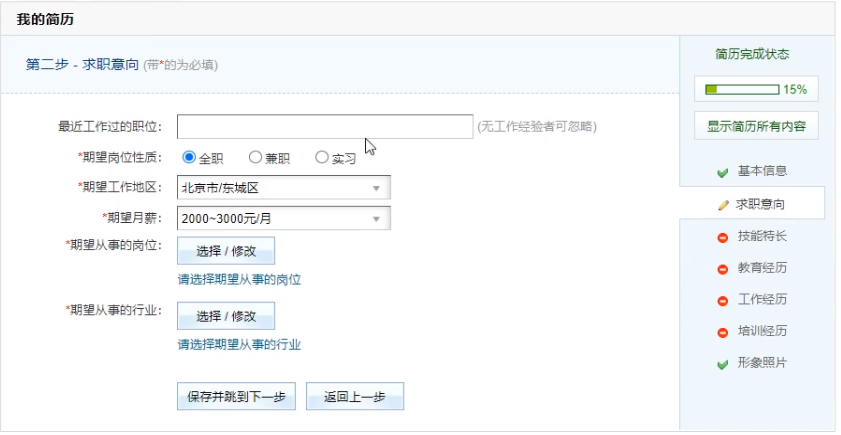

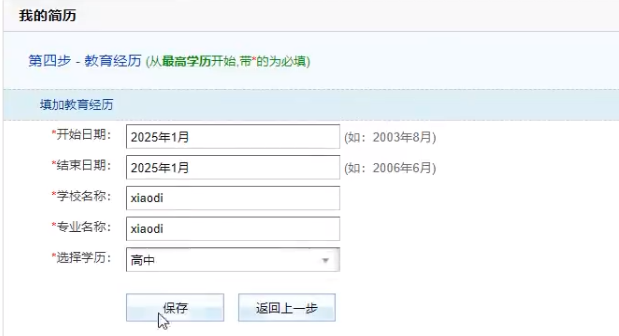

招聘网站会有招聘中心,会员中心,我们可以对会员中心这个地方进行设置,因为会员中心里面会涉及到用户的信息和更改这个操作,所以我们代码测试的功能点要放在这个上面

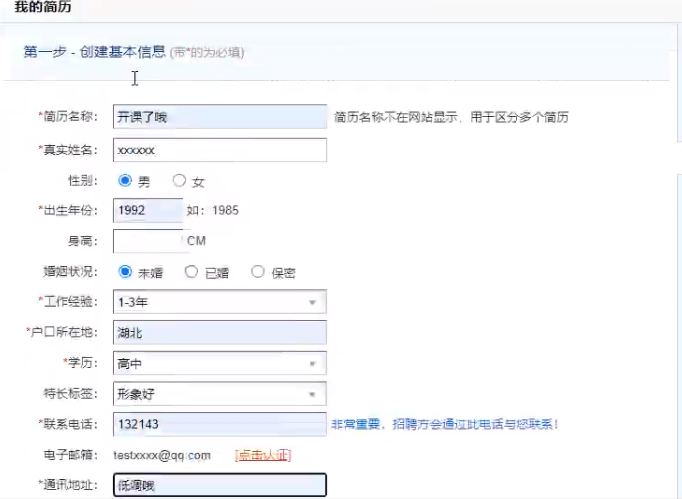

我们点击创建新简历,信息随便写

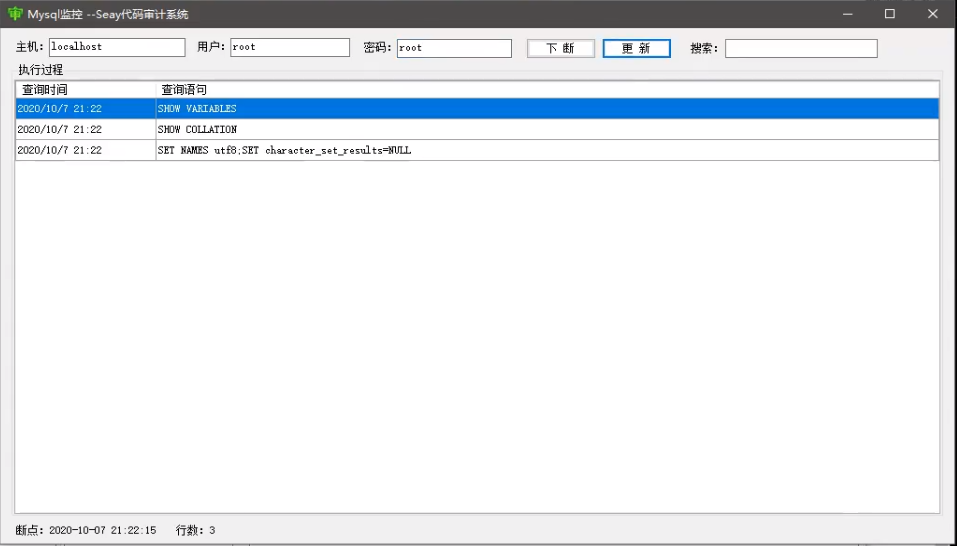

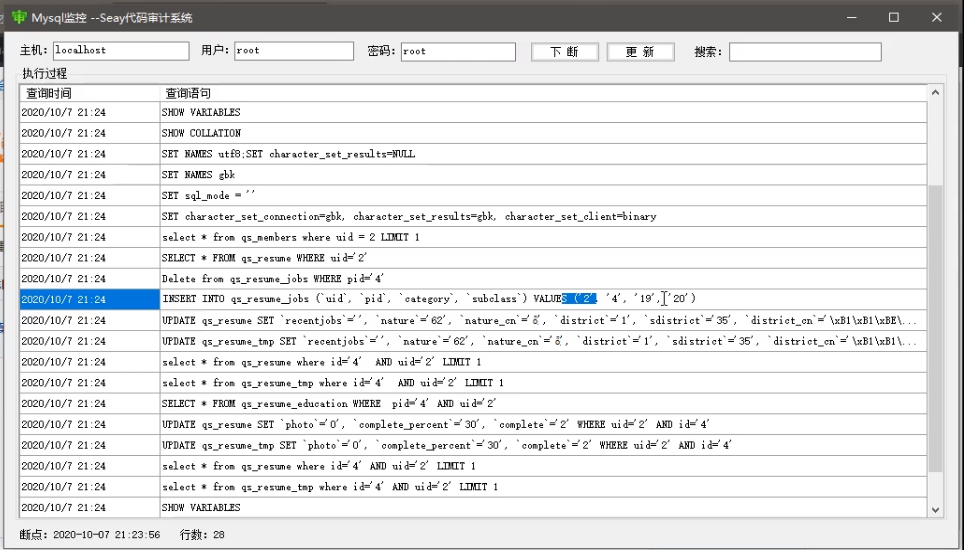

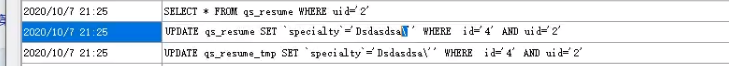

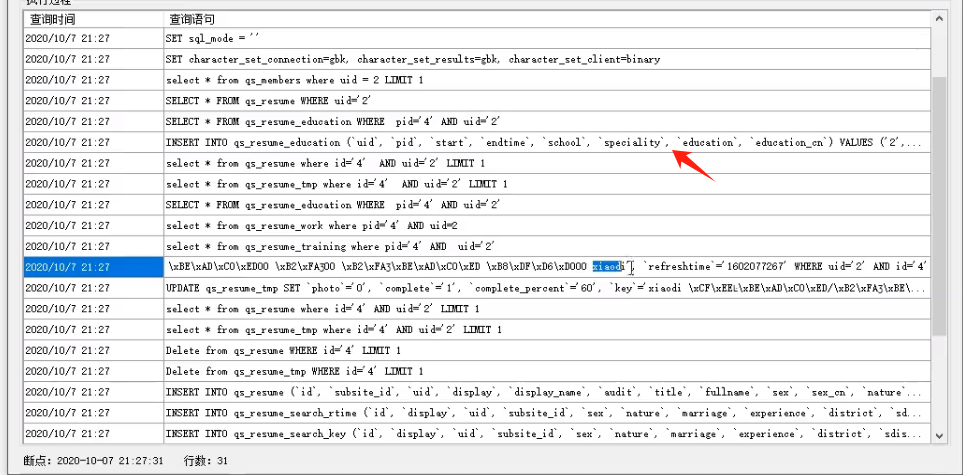

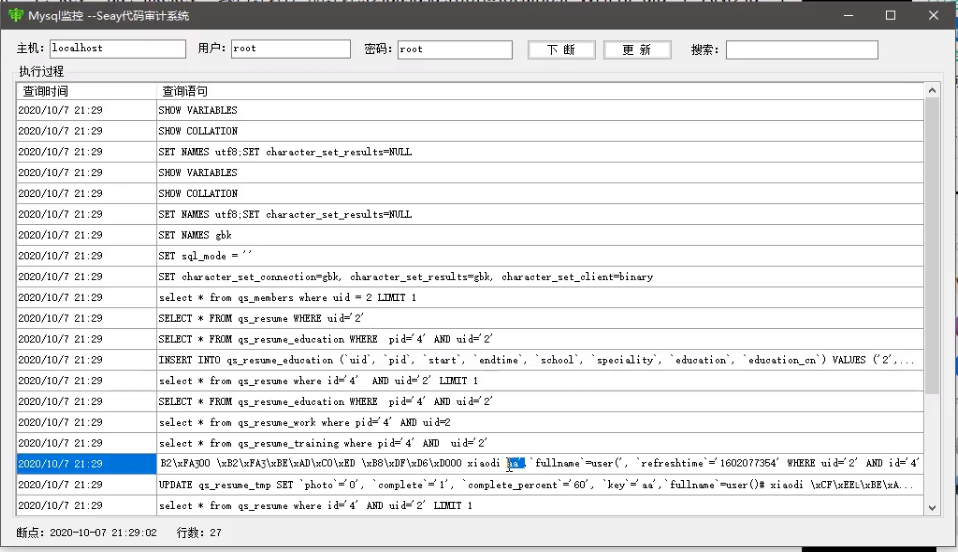

我们利用数据库监控插件,直接下断、更新

我们找到对应文件,然后搜索传递的变量

我们看一下数据库执行语句,输入的时候,后面有update更新,二次注入涉及到先插在更新,但是我们这里更新的信息跟我们加载的不相关,所以这个地方不满足,我们就要继续找

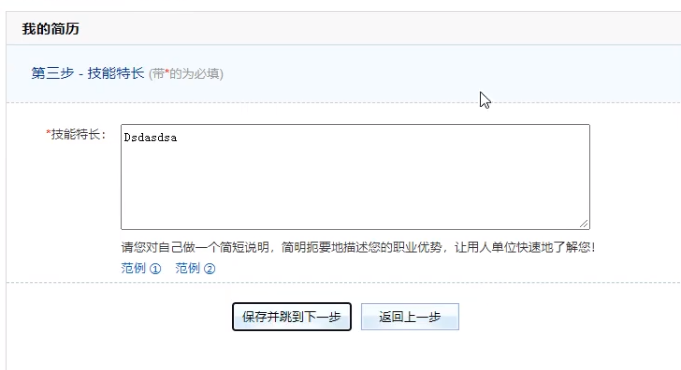

点击保存跳到下一步

但是插入的数据,我们无法指定,它用了编号代替,因为这些数据是我们选择的,不是我们填写的,所以这个数据我们不能指定

我们继续下一步

这里是直接更新,没有插入数据,我们之所以使用到二次注入是因为他能够解决转移,就是你变量接收过去直接更新

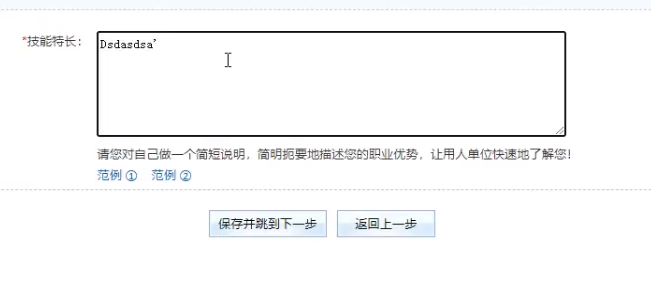

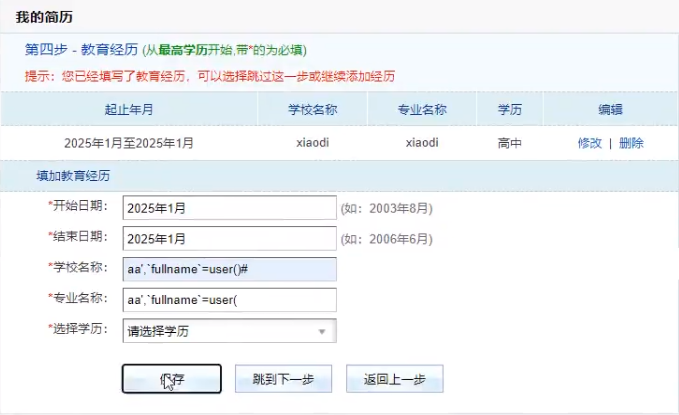

我们加个单引号

这边自动加个反斜杆,我们就注入不了,我们需要同时找到操作里面有insert同样有update的两种情况,而且变量还要可控还行,要满足这三个条件

你插入的时候即使转义了,但是他在插进去的时候,斜杆被自动删除了,这个过滤到数据库里面就没有了,所以你在update把数据取出来之后,这个斜杆没有,我们才能注入,因为有会干扰sql语句的正常执行,会注入不了

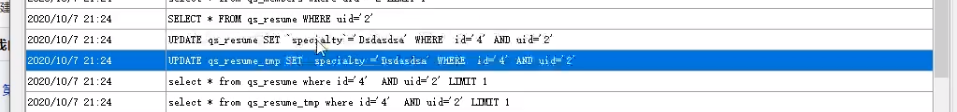

我们在保存一下

这个就满足了

我们写上payload

上面有被过滤,下面没有,这就是二次注入,转移绕过的经典例子

这就是刚才查询user的东西

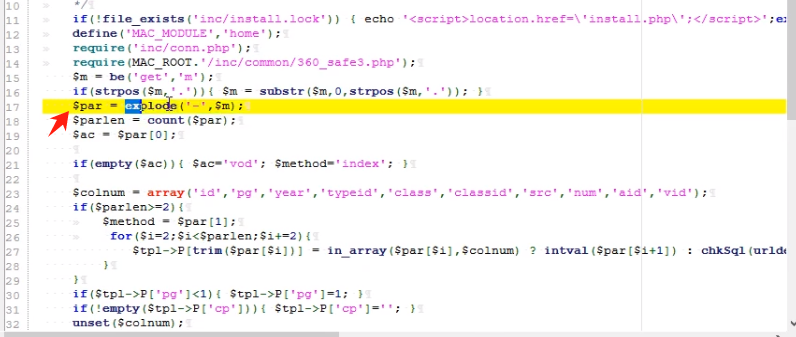

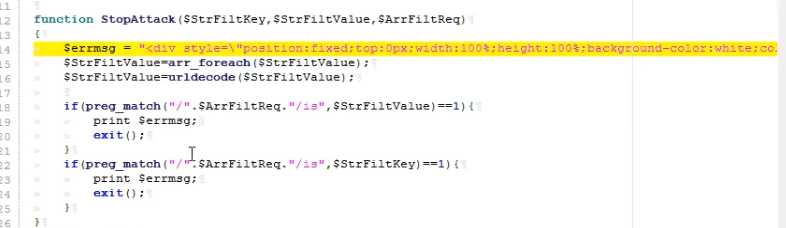

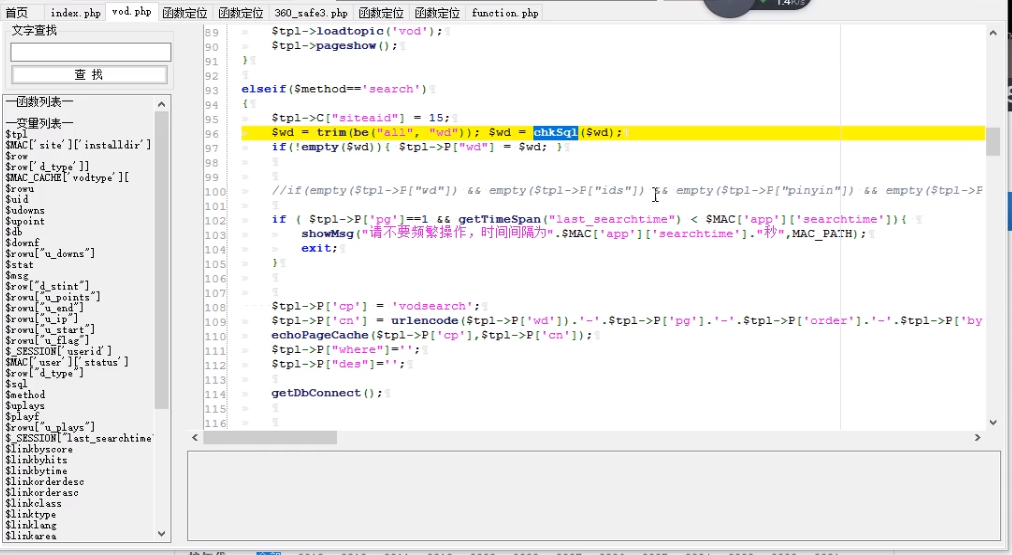

苹果CMS影视建站系统挖掘-数据库监控追踪(自带过滤)

我们看一下网站,我可以通过抓包来分析一下搜索框

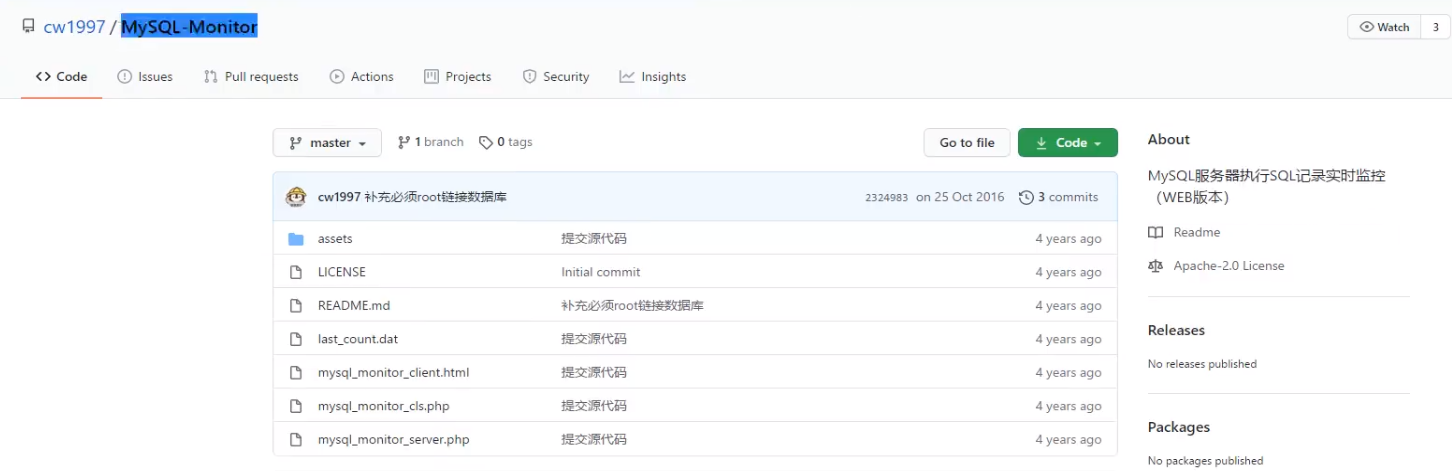

推荐另外一个数据库监控软件

这个是监控mysql

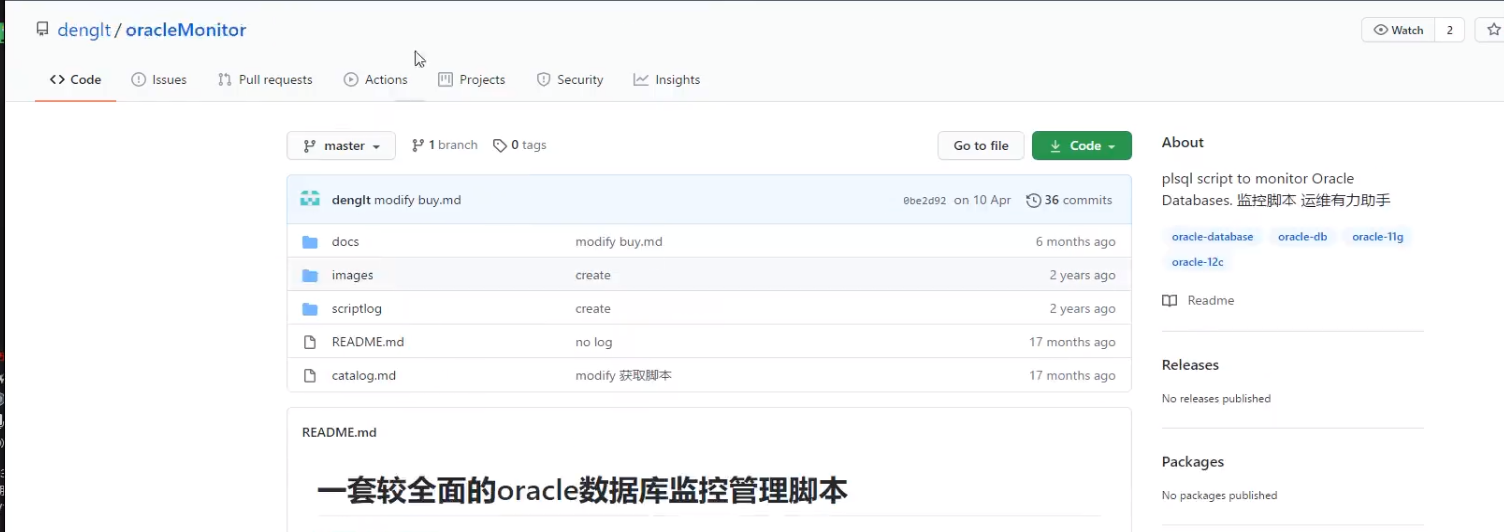

这个是监控oracle,各种数据库都有;使用方法按照上面介绍的就可以

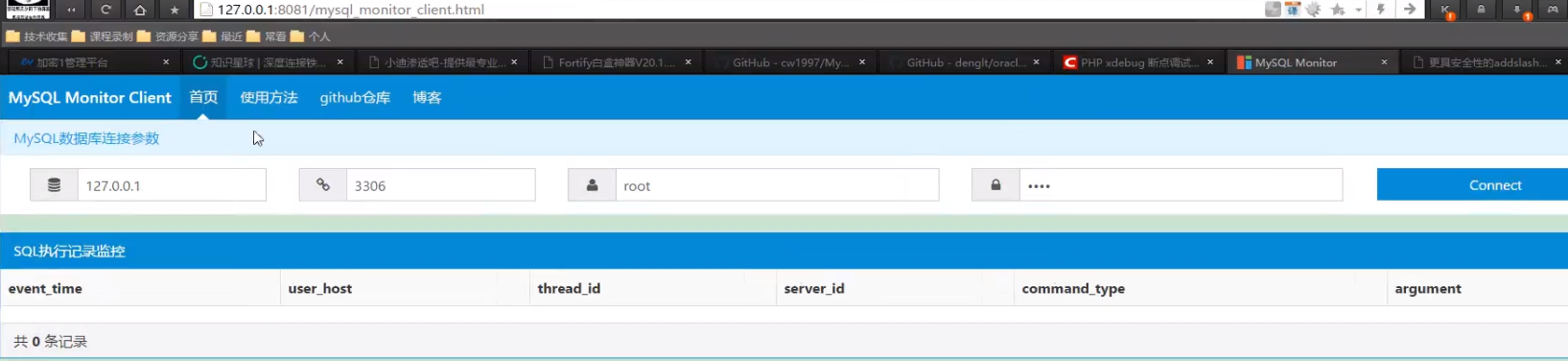

这个是监控mysql的数据库语句的

我们搜索一下xiaodi11,整改过程监控的语句就出来了,我们在这里就可以搜索相关资料了

这个是网页版的,前面是插件版的,我们想用那一种都可以

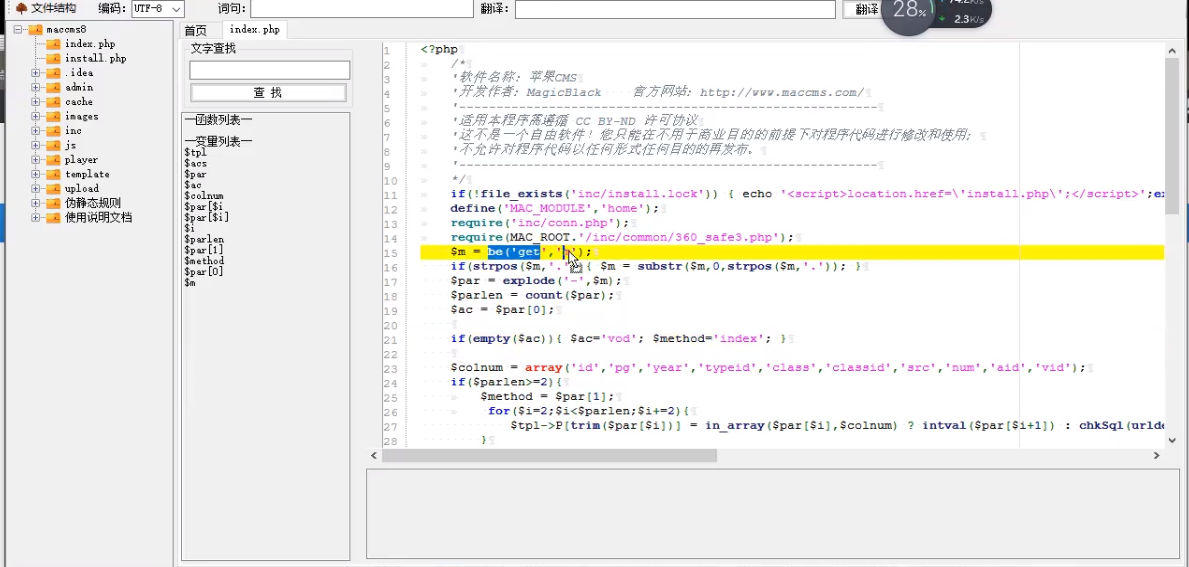

我们打开项目

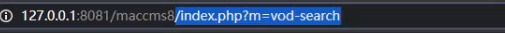

寻找文件地址

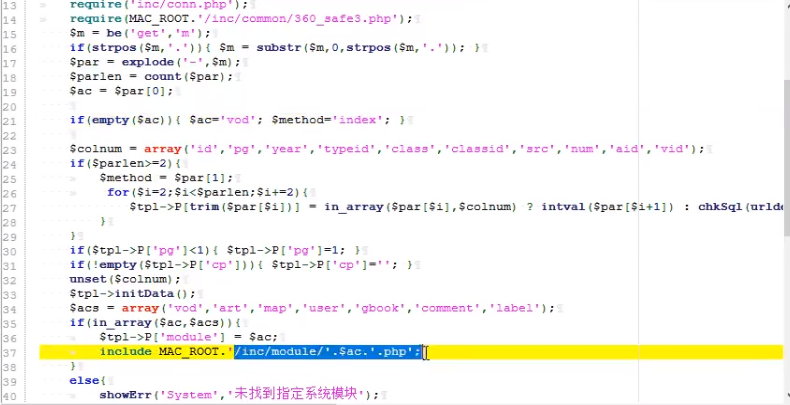

m给完之后,进行判断,给到ac,然后在包含这个文件

这边还进行分割

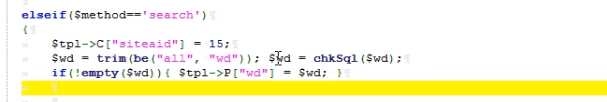

调用search,trim去空格

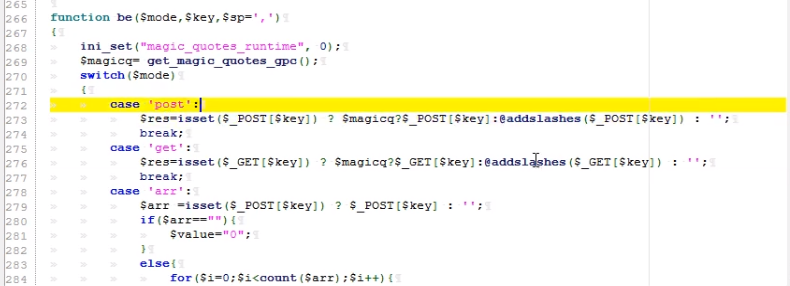

be很明显是自定义的函数,转义过滤

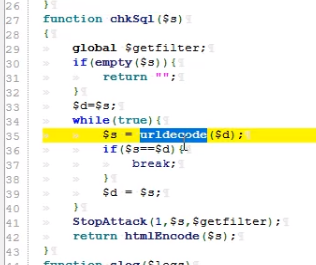

chkSql自定义函数,进行url的编码,是关键字过滤

正则式匹配,有没有匹配到关键字

这边是两种过滤,转义和关键字过滤

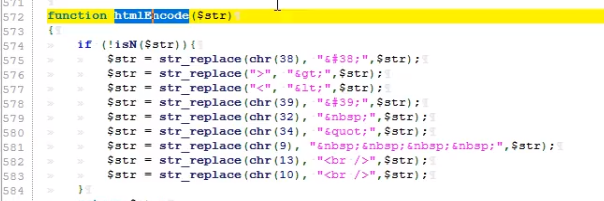

htmlEncode这里是强制性编码转义,接触到数据库还会转义

我们可以使用双重编码绕过转义

技巧分析:

数据库监控脚本类,关键字搜索,业务应用分析等

总结:

代码审计不是一定要有编程知识